Microsoft hat mehrere Gruppenrichtlinien für die Windows-Sandbox bereitgestellt, die das Zusammenspiel zwischen Sandbox und lokalem PC steuern. Mit diesen GPOs lassen sich die Zwischenablage, Audioeingabe, Netzwerkverbindungen, Druckerfreigaben, vGPU und Videoeinstellungen steuern. Was es bei den einzelnen Sandbox GPOs zu beachten gibt und wir Ihr diese Einstellungen auch über die Registry aktivieren oder deaktivieren könnt, zeigt Euch dieser Sandbox Beitrag.

Welche Gruppenrichtlinien für die Sandbox stellt Microsoft bereit?

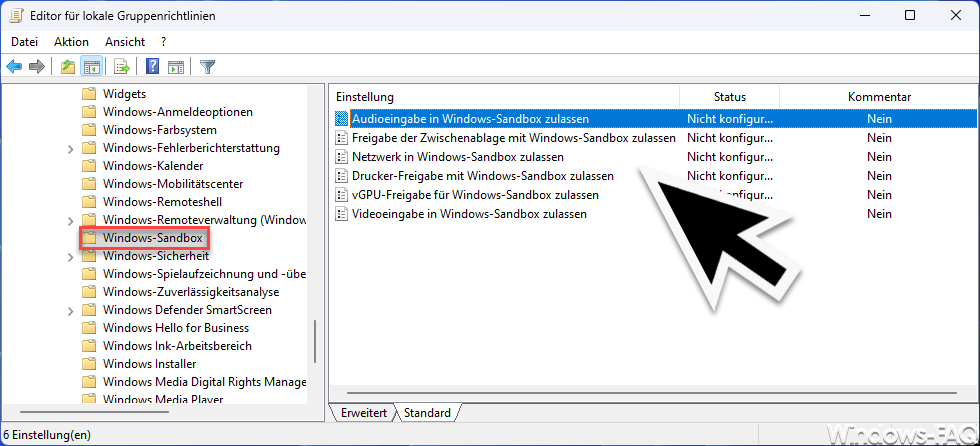

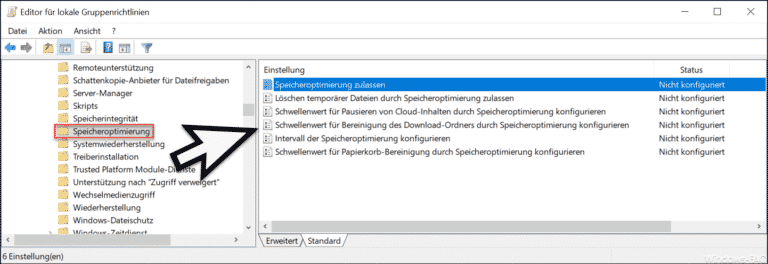

Folgende Gruppenrichtlinien hat Microsoft aktuell in Windows implementiert.

- Audioeingabe in Windows-Sandbox zulassen

- Freigabe der Zwischenablage mit Windows-Sandbox zulassen

- Netzwerk in Windows-Sandbox zulassen

- Drucker-Freigabe mit Windows-Sandbox zulassen

- vGPU-Freigabe für Windows-Sandbox zulassen

- Videoeingabe in Windows-Sandbox zulassen

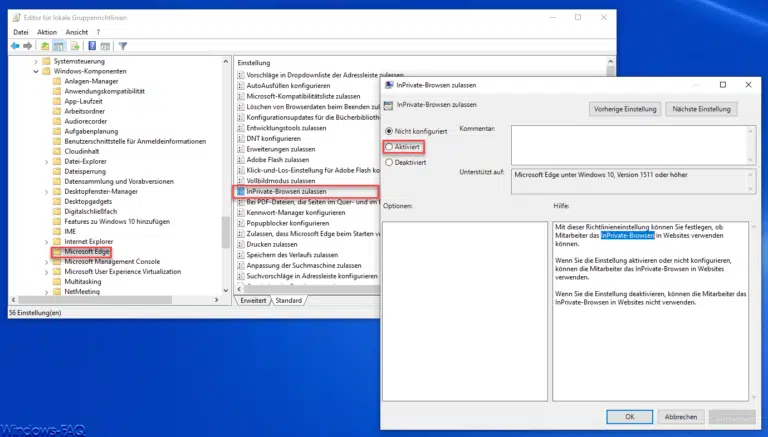

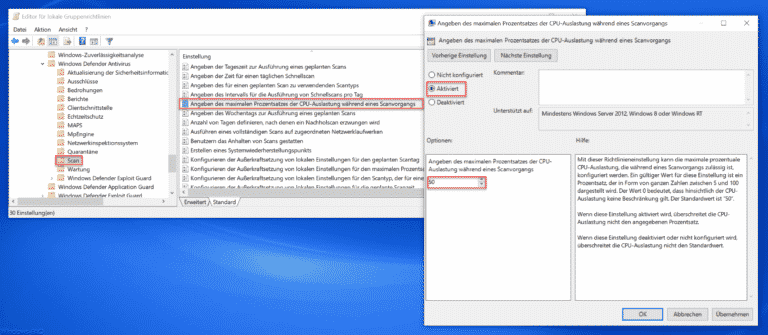

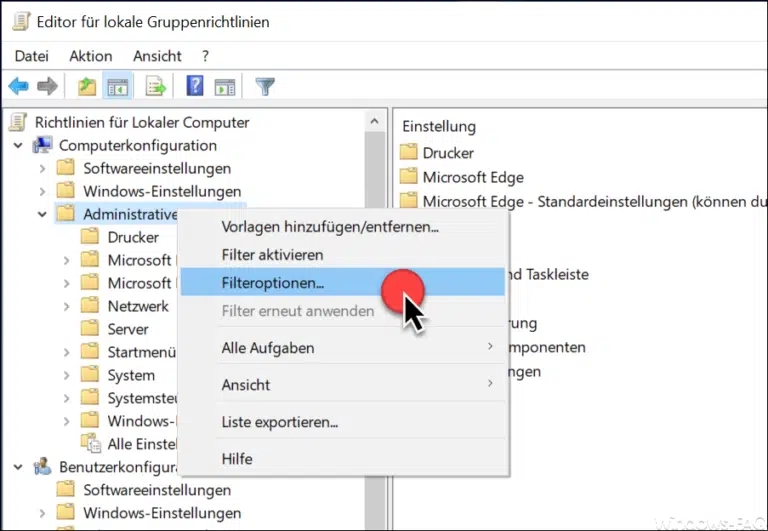

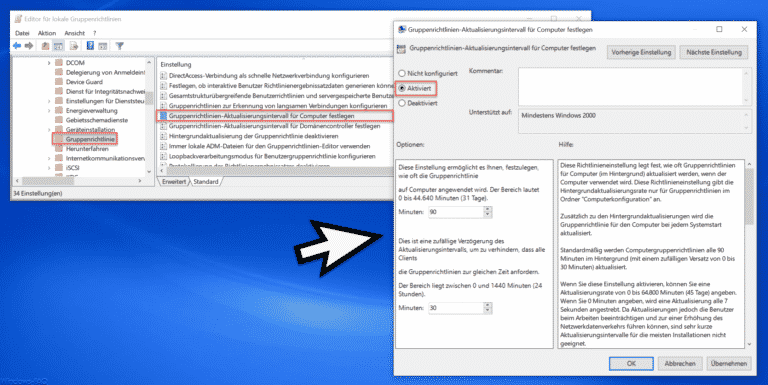

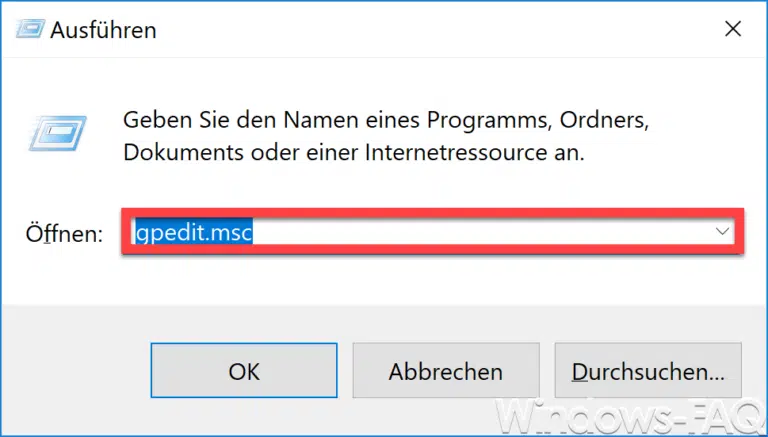

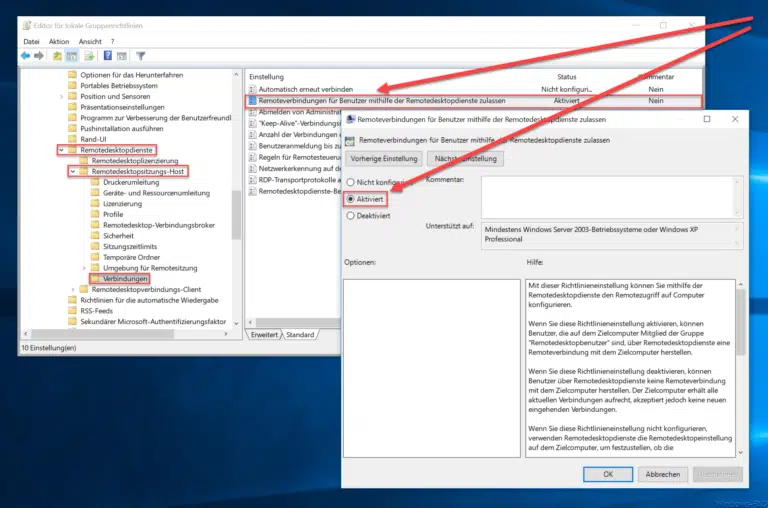

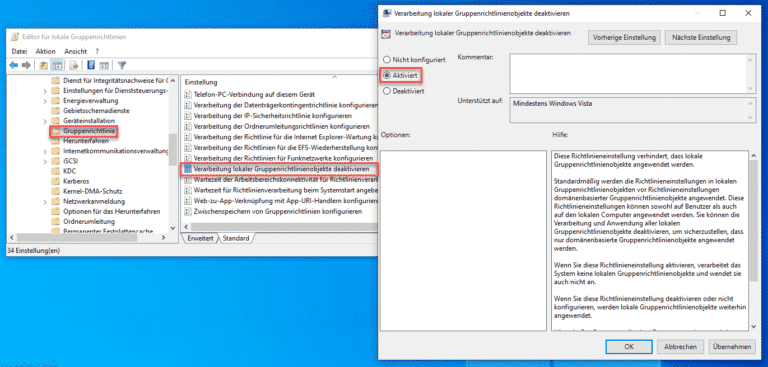

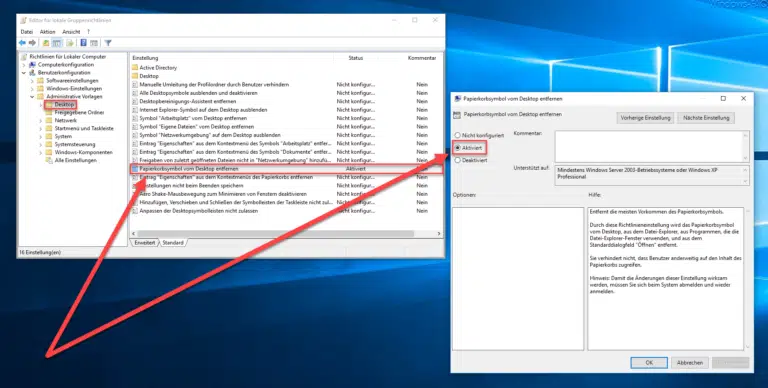

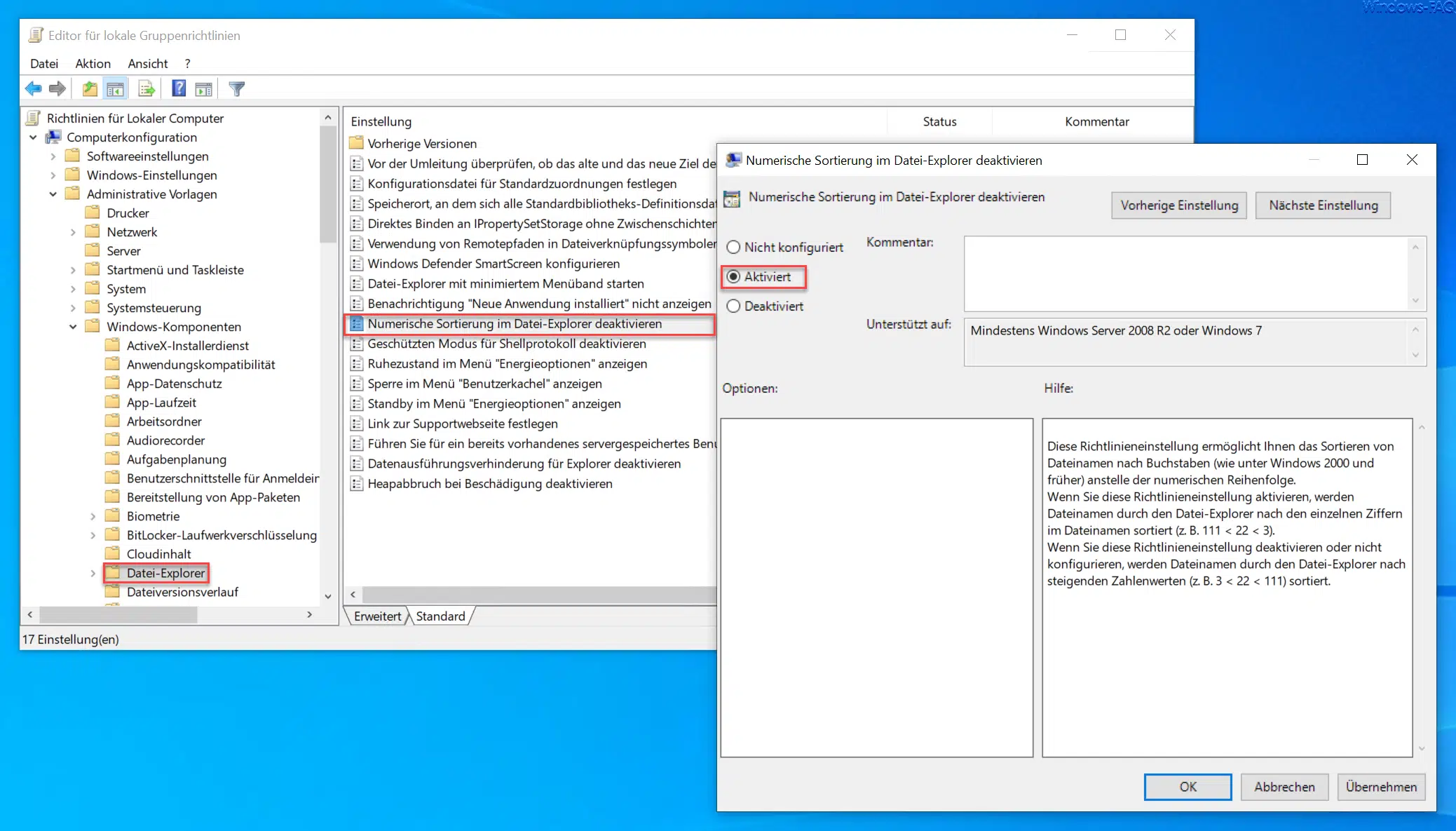

Diese Gruppenrichtlinien findet Ihr im Bereich „Computerkonfiguration„, „Administrative-Vorlagen„, „Windows-Komponenten“ und „Windows-Sandbox„.

Erklärungen der Sandbox Gruppenrichtlinien

Wir werden nun genauer auf die 6 Sandbox-Gruppenrichtlinien eingeben und erklären, was es sich mit den einzelnen GPOs auf sich hat und was ggf. beachten werden muss, wenn diese aktiviert bzw. deaktiviert werden.

Audioeingabe in Windows-Sandbox zulassen

Die Gruppenrichtlinie „Audioeingabe in Windows-Sandbox zulassen“ ermöglicht die Aufnahme von Audio innerhalb der Windows-Sandbox-Umgebung. Wenn diese Einstellung aktiviert ist, können Anwendungen innerhalb der Sandbox Audio aufnehmen und wiedergeben. Dies kann beispielsweise für Anwendungen wie VoIP- oder Spracherkennungssoftware nützlich sein, die auf eine Audioeingabe angewiesen sind.

Es ist jedoch wichtig zu beachten, dass die Aktivierung dieser Gruppenrichtlinie auch ein potentielles Sicherheitsrisiko darstellen kann. Durch die Aufnahme von Audio innerhalb der Sandbox kann ein Angreifer möglicherweise vertrauliche Informationen oder Passwörter abfangen. Daher sollte diese Einstellung nur aktiviert werden, wenn dies für die Ausführung einer bestimmten Anwendung in der Sandbox erforderlich ist und wenn die möglichen Risiken angemessen bewertet wurden.

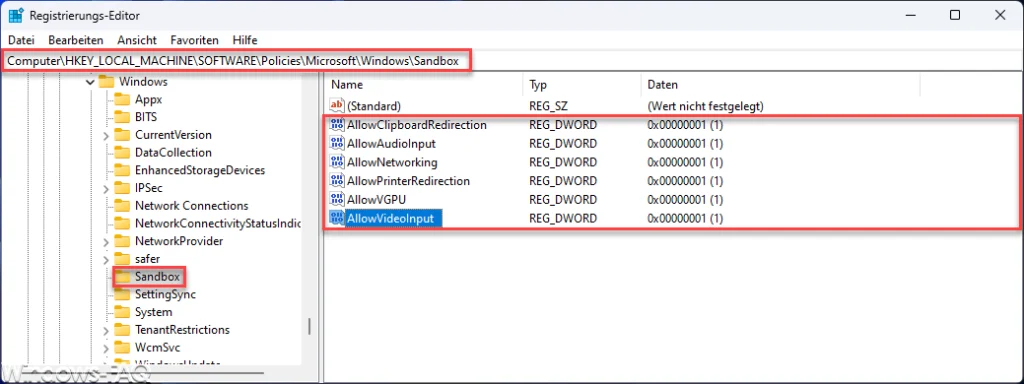

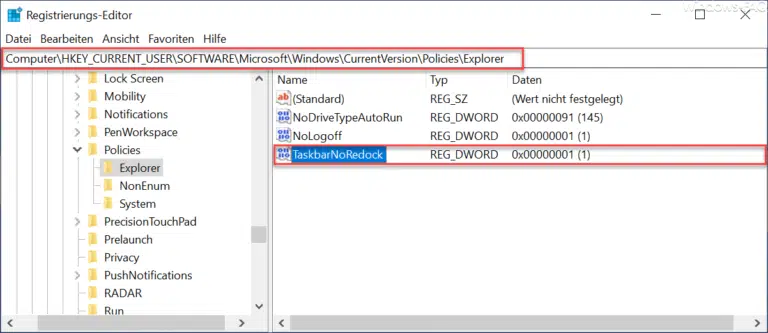

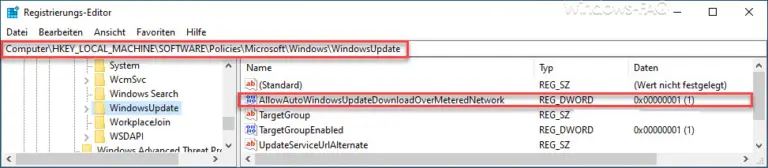

Die gleiche Einstellung findet Ihr auch in der Windows Registry unter dem folgenden Schlüssel und Wert:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Sandbox

DWord 32-Bit Wert: AllowAudioInput

Wert: 0=Deaktiviert, 1=AktiviertFreigabe der Zwischenablage mit Windows-Sandbox zulassen

Die Gruppenrichtlinie „Freigabe der Zwischenablage mit Windows-Sandbox zulassen“ ermöglicht es, Daten zwischen der Windows-Sandbox und dem Hostsystem über die Zwischenablage auszutauschen. Wenn diese Einstellung aktiviert ist, können Daten wie Text, Bilder oder Dateien von einer Anwendung innerhalb der Sandbox in die Zwischenablage kopiert und dann in Anwendungen auf dem Hostsystem eingefügt werden und umgekehrt.

Diese Einstellung kann nützlich sein, um Daten zwischen der installierten Sandbox und dem Hostsystem zu übertragen, beispielsweise um Testergebnisse oder Konfigurationsdateien zu exportieren. Allerdings kann sie auch ein Sicherheitsrisiko darstellen, wenn nicht sorgfältig damit umgegangen wird. Durch das Teilen von Daten über die Zwischenablage kann ein Angreifer möglicherweise schädliche Skripte oder Befehle in die Sandbox einschleusen oder vertrauliche Daten aus der Sandbox stehlen.

Daher sollte die Aktivierung dieser Gruppenrichtlinie sorgfältig abgewogen werden und nur dann aktiviert werden, wenn die Vorteile die möglichen Risiken rechtfertigen und angemessene Sicherheitsvorkehrungen getroffen wurden.

Die gleiche Einstellung findet Ihr auch in der Windows Registry unter dem folgenden Schlüssel und Wert:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Sandbox

DWord 32-Bit Wert: AllowClipboardRedirection

Wert: 0=Deaktiviert, 1=AktiviertNetzwerk in Windows-Sandbox zulassen

Die dritte Gruppenrichtlinie „Netzwerk in Windows-Sandbox zulassen“ ermöglicht der Windows-Sandbox, auf das Netzwerk des Hostsystems zuzugreifen und eine Verbindung zum Internet herzustellen. Wenn diese Einstellung aktiviert ist, kann die Sandbox auf Ressourcen im Netzwerk zugreifen und auch Anwendungen innerhalb der Sandbox können eine Internetverbindung herstellen.

Diese Einstellung kann nützlich sein, um Anwendungen innerhalb der Sandbox auf das Internet zuzugreifen oder um auf Netzwerkressourcen zuzugreifen, die für die Ausführung einer bestimmten Anwendung erforderlich sind. Allerdings birgt das Aktivieren dieser Einstellung auch ein potentielles Sicherheitsrisiko, insbesondere wenn die Anwendung in der Sandbox bösartig ist oder Schwachstellen aufweist.

Daher sollte diese Gruppenrichtlinie nur mit Vorsicht aktiviert werden und nur dann, wenn es notwendig ist. Es ist auch ratsam, zusätzliche Sicherheitsvorkehrungen wie eine Firewall oder Antiviren-Software zu implementieren, um das Risiko von Angriffen oder Malware-Infektionen innerhalb der Sandbox zu minimieren.

Die gleiche Einstellung findet Ihr auch in der Windows Registry unter dem folgenden Schlüssel und Wert:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Sandbox

DWord 32-Bit Wert: AllowNetworking

Wert: 0=Deaktiviert, 1=Aktiviert

Drucker-Freigabe mit Windows-Sandbox zulassen

Die Gruppenrichtlinie „Drucker-Freigabe mit Windows-Sandbox zulassen“ ermöglicht es der Windows-Sandbox, auf Druckerressourcen auf dem Hostsystem zuzugreifen und sie zu nutzen. Wenn diese Einstellung aktiviert ist, kann die Sandbox auf Drucker zugreifen, die auf dem Hostsystem installiert sind, und Dokumente von Anwendungen innerhalb der Sandbox ausdrucken.

Diese Einstellung kann nützlich sein, wenn Anwendungen innerhalb der Sandbox auf Drucker zugreifen müssen, um bestimmte Aufgaben auszuführen, wie zum Beispiel das Drucken von Testergebnissen oder Konfigurationsdokumenten. Allerdings sollte die Aktivierung dieser Gruppenrichtlinie mit Vorsicht erfolgen, da dies auch ein potentielles Sicherheitsrisiko darstellen kann.

Durch die Freigabe von Druckern innerhalb der Sandbox können Angreifer möglicherweise auf vertrauliche Dokumente oder Informationen zugreifen oder schädlichen Code einschleusen. Daher sollte diese Gruppenrichtlinie nur aktiviert werden, wenn es wirklich notwendig ist und angemessene Sicherheitsvorkehrungen getroffen wurden, um die Risiken zu minimieren.

Die gleiche Einstellung findet Ihr auch in der Windows Registry unter dem folgenden Schlüssel und Wert:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Sandbox

DWord 32-Bit Wert: AllowPrinterRedirection

Wert: 0=Deaktiviert, 1=AktiviertvGPU-Freigabe für Windows-Sandbox zulassen

Die Gruppenrichtlinie „vGPU-Freigabe für Windows-Sandbox zulassen“ ermöglicht es, eine virtuelle Grafikverarbeitungseinheit (vGPU) innerhalb der Windows-Sandbox zu verwenden, um die Leistung von Anwendungen innerhalb der Sandbox zu verbessern. Wenn diese Einstellung aktiviert ist und das Hostsystem über eine unterstützte Grafikkarte verfügt, kann die Sandbox auf die Ressourcen der Grafikkarte zugreifen und Anwendungen mit einer verbesserten Leistung ausführen.

Diese Einstellung kann besonders nützlich sein, wenn anspruchsvolle Anwendungen innerhalb der Sandbox ausgeführt werden müssen, wie zum Beispiel Spiele, 3D-Modellierungssoftware oder Video-Rendering-Anwendungen. Die Verwendung einer vGPU kann die Leistung dieser Anwendungen verbessern und ein flüssigeres Benutzererlebnis ermöglichen.

Allerdings ist die Verwendung von vGPU innerhalb der Sandbox auch mit einigen Risiken verbunden. Ein Angreifer könnte versuchen, die vGPU-Ressourcen der Sandbox zu nutzen, um bösartige Anwendungen oder Malware auszuführen oder um vertrauliche Daten auszuspähen. Daher sollte diese Gruppenrichtlinie nur mit Vorsicht und unter Beachtung angemessener Sicherheitsvorkehrungen aktiviert werden, um das Risiko von Angriffen oder Datenverlust zu minimieren.

Die gleiche Einstellung findet Ihr auch in der Windows Registry unter dem folgenden Schlüssel und Wert:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Sandbox

DWord 32-Bit Wert: AllowVGPU

Wert: 0=Deaktiviert, 1=AktiviertVideoeingabe in Windows-Sandbox zulassen

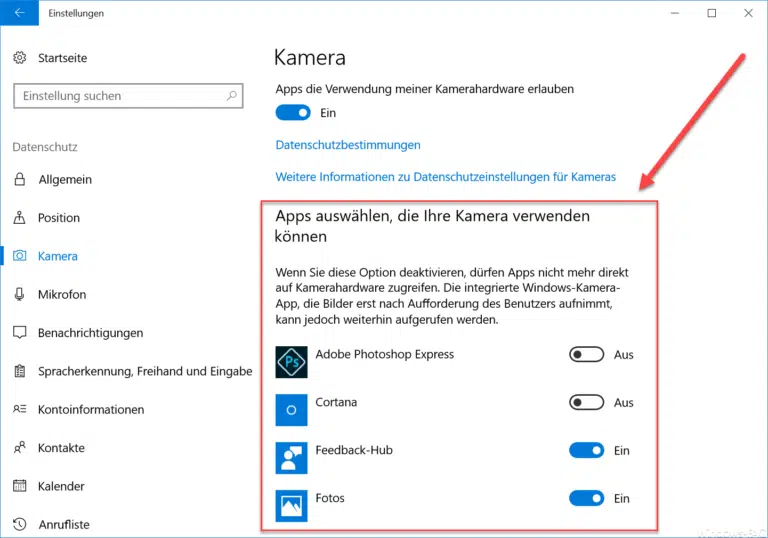

Die Gruppenrichtlinie „Videoeingabe in Windows-Sandbox zulassen“ ermöglicht es der Windows-Sandbox, auf die Videoeingabe des Hostsystems zuzugreifen. Wenn diese Einstellung aktiviert ist, kann die Sandbox auf Videoeingabequellen zugreifen, wie zum Beispiel Webcams, um Video- oder Bildaufnahmen zu machen.

Diese Einstellung kann nützlich sein, wenn Anwendungen innerhalb der Sandbox Video- oder Bildaufnahmen benötigen, wie zum Beispiel bei der Verwendung von Video-Chat– oder Bildverarbeitungsanwendungen. Allerdings sollte die Aktivierung dieser Gruppenrichtlinie mit Vorsicht erfolgen, da auch dies ein potentielles Sicherheitsrisiko darstellen kann.

Durch den Zugriff auf die Videoeingabe des Hostsystems können Angreifer möglicherweise auf vertrauliche Informationen zugreifen oder schädlichen Code einschleusen. Daher sollte diese Gruppenrichtlinie nur aktiviert werden, wenn es wirklich notwendig ist und angemessene Sicherheitsvorkehrungen getroffen wurden, um die Risiken zu minimieren. Es ist auch ratsam, sicherzustellen, dass alle Anwendungen, die Video- oder Bildaufnahmen innerhalb der Sandbox verwenden, vertrauenswürdig sind und nicht bösartig sind.

Die gleiche Einstellung findet Ihr auch in der Windows Registry unter dem folgenden Schlüssel und Wert:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Sandbox

DWord 32-Bit Wert: AllowVideoInput

Wert: 0=Deaktiviert, 1=AktiviertWarum sollte die Kommunikation zwischen der Sandbox und dem lokalen PC eingeschränkt werden?

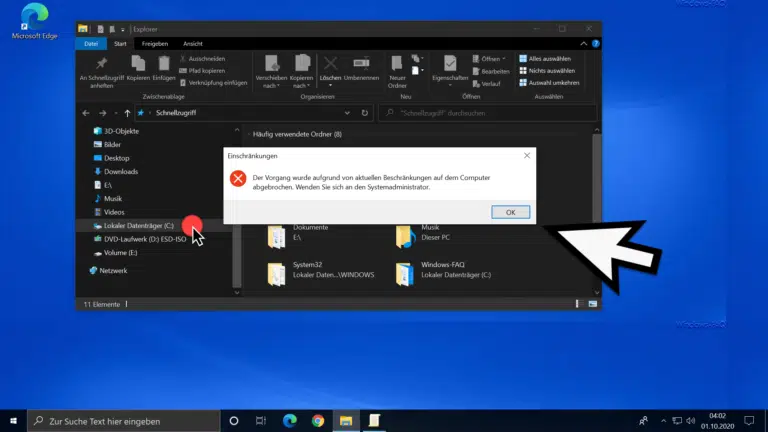

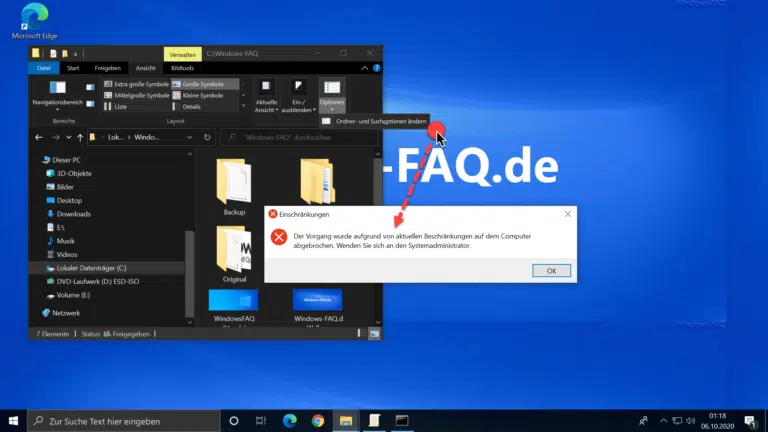

Die Kommunikation zwischen der Windows-Sandbox und dem lokalen PC sollte eingeschränkt werden, um das Sicherheitsrisiko zu minimieren. Wenn eine Verbindung zwischen der Sandbox und dem Hostsystem besteht, kann dies potenzielle Angriffsvektoren für Angreifer eröffnen, die versuchen könnten, auf das Hostsystem zuzugreifen oder bösartigen Code in die Sandbox einzuschleusen.

Durch die Einschränkung der Kommunikation zwischen der Sandbox und dem Hostsystem wird das Risiko von Angriffen oder Datenverlusten minimiert. Dies kann durch die Verwendung der oben aufgeführten Gruppenrichtlinien erreicht werden, die den Zugriff auf bestimmte Ressourcen, wie zum Beispiel Netzwerkverbindungen, Druckerfreigaben oder Audio- und Videoeingabequellen, einschränken.

Es ist jedoch wichtig zu beachten, dass die Einschränkung der Kommunikation zwischen der Sandbox und dem Hostsystem die Funktionalität der Sandbox beeinträchtigen kann. Beispielsweise können bestimmte Anwendungen möglicherweise nicht ordnungsgemäß ausgeführt werden, wenn sie auf Ressourcen zugreifen müssen, die auf dem Hostsystem verfügbar sind. Daher sollte die Einschränkung der Kommunikation zwischen der Sandbox und dem Hostsystem mit Bedacht und nur in Fällen durchgeführt werden, in denen es notwendig ist, das Sicherheitsrisiko zu minimieren.

Neueste Kommentare