Aufgrund von Sicherheitslücken hat Microsoft vor einiger Zeit Änderungen im RDP-Protokoll bzw. in den RDP Client und Serverkomponenten vorgenommen. Diese Änderungen wurden in zahlreiche Windows Sicherheitsupdates integriert, die im März 2018 erschienen sind. Bei dem Fix handelt es sich um eine CredSSP-Sicherheitsanfälligkeit „Remote Code Execution“ (CVE-2018-0886) und wird als schwerwiegende Sicherheitslücke eingestuft.

Bei unngepatchten Windows Installation von CredSSP besteht eine Sicherheitsanfälligkeit bezüglich Remotecodeausführung. Ein Angreifer, der diese CredSSP Sicherheitsanfälligkeit erfolgreich ausnutzen kann, kann die Windows Anmeldeinformationen von Benutzern weiterleiten, um schadhofaten Code auf dem Zielsystem auszuführen. Anwendungen, die auf CredSSP für die Authentifizierung angewiesen sind, sind möglicherweise anfällig für diese Art von Angriffen.

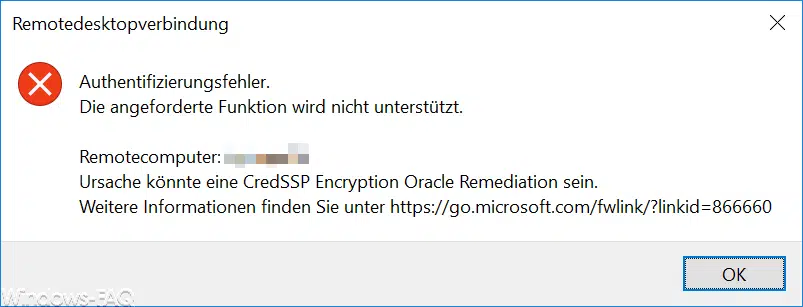

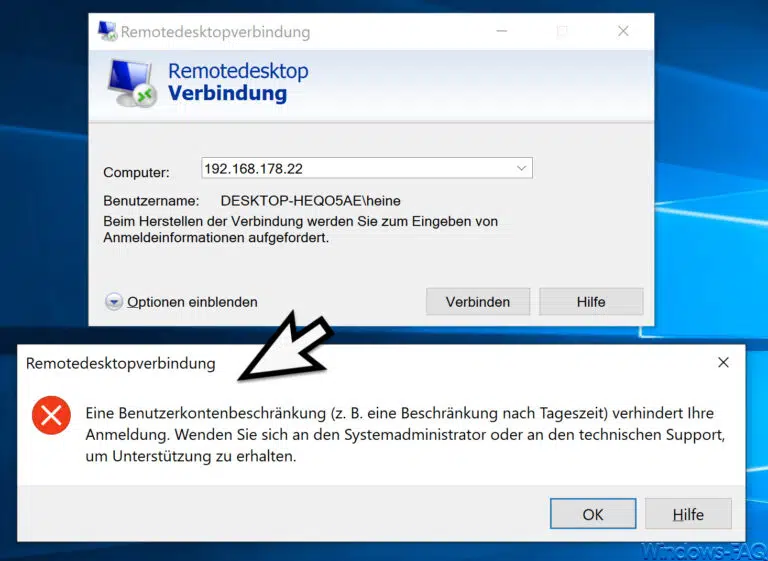

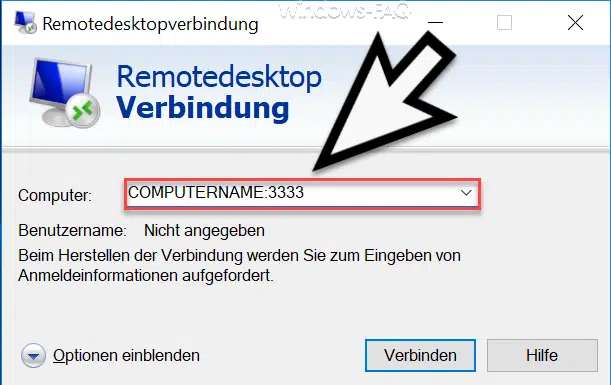

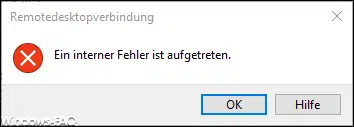

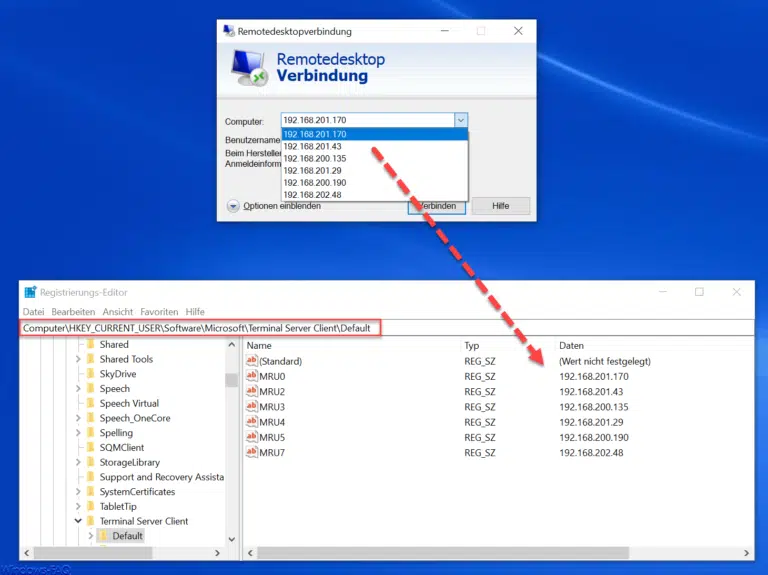

Aus diesem Grund kann es nun vorkommen, dass Ihr bei unterschiedlich gepatchten Windows Systemen nun beim Herstellen von Remotedesktopverbindungen (RDP-Verbindungen) die nachfolgende Meldung erhaltet.

Die genaue Fehlermeldung lautet:

Authentifizierungsfehler

Die angeforderte Funktion wird nicht unterstützt.

Remotecomputer: COMPUTERNAME

Ursache könnte eine CredSSP Encryption Oracle Remediation sein.

Weitere Informationen findet Sie unter https://go.microsoft.com/fwlink/?=linkid=866660

Ihr habt nun mehrere Möglichkeiten, diese Meldung zu umgehen bzw. zu beseitigen.

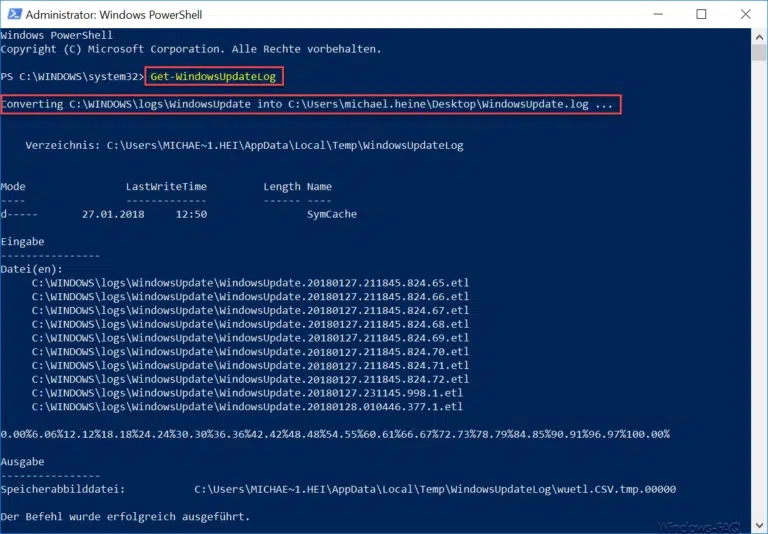

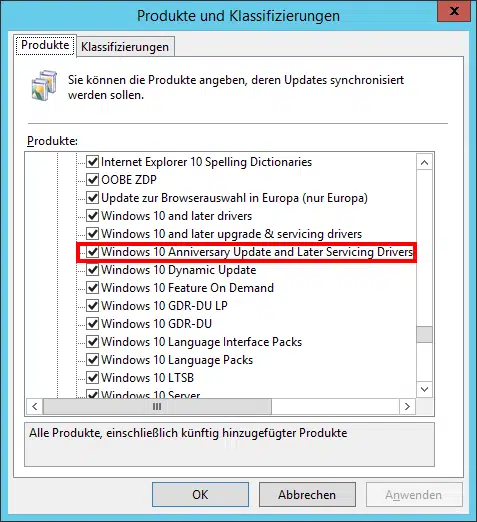

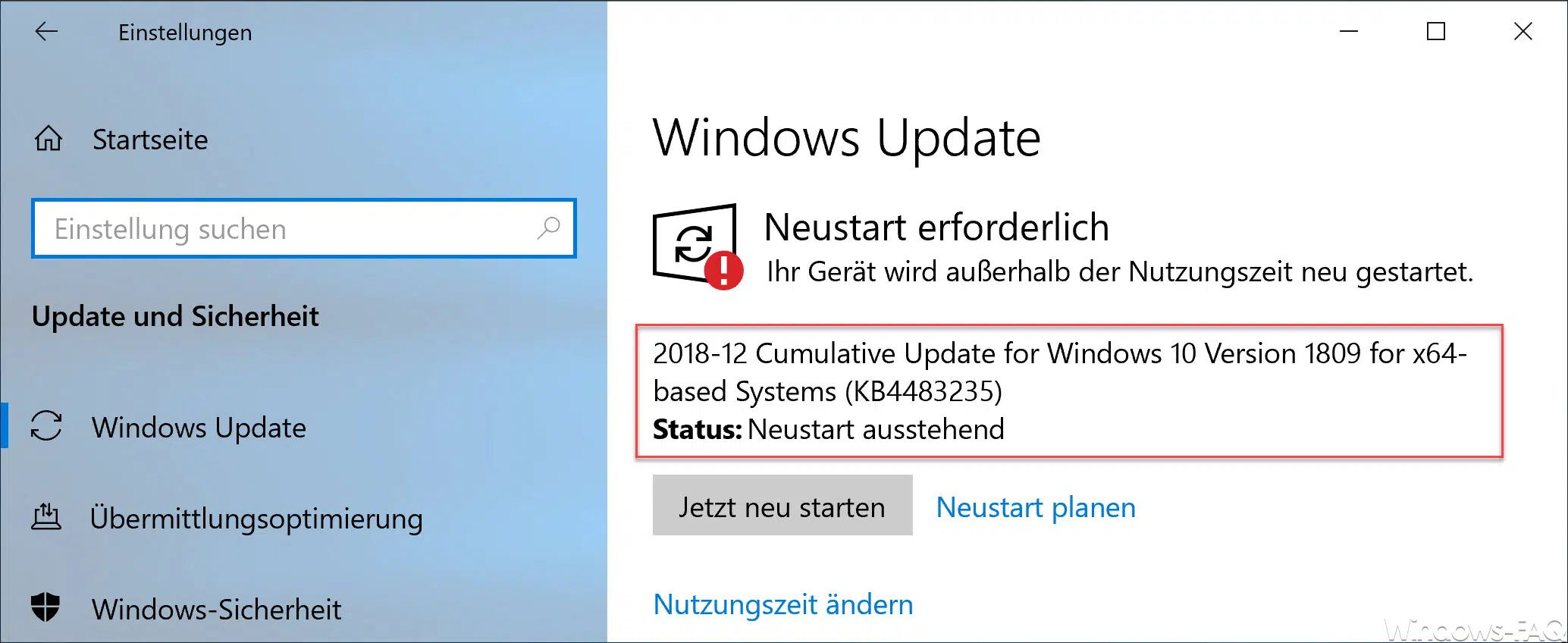

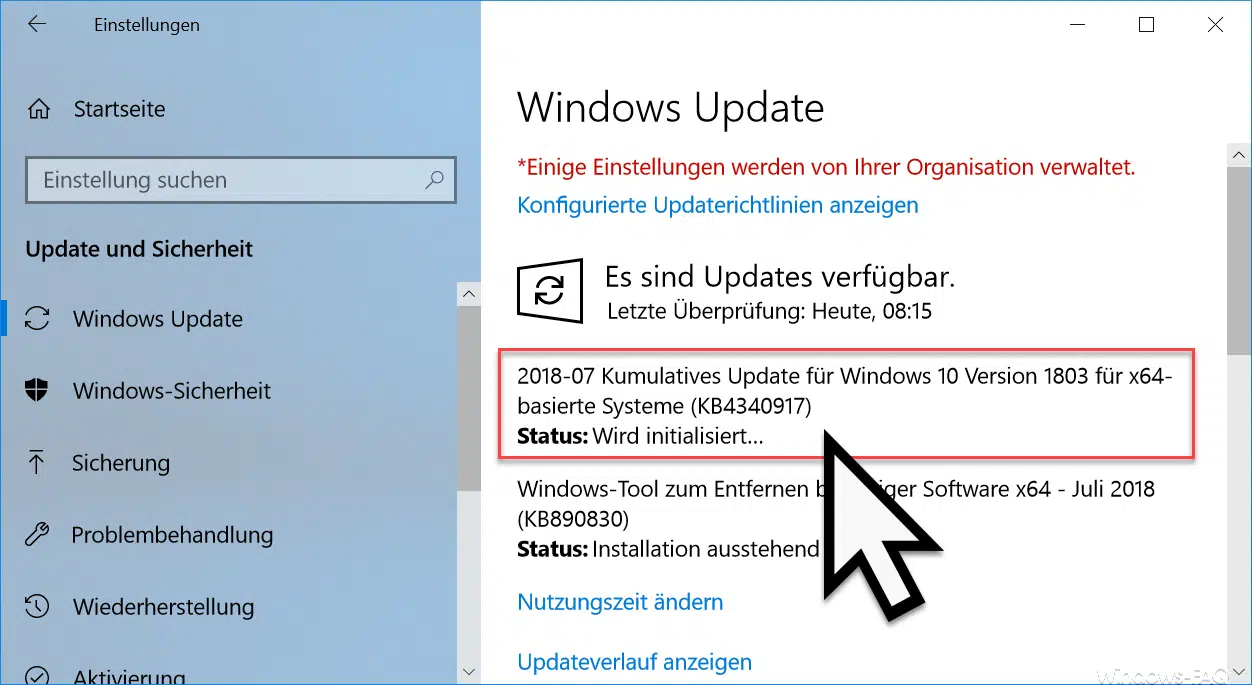

RDP auf den aktuellsten Stand updaten

Sicherlich ist es am sinnvollsten, die in Frage kommenden Windows Systeme zu patchen und somit auf den aktuellsten RDP-Standard zu bringen. Microsoft hat dazu ein recht umfassenden Artikel verfasst, bei dem Ihr auch die einzelnen RDP-Updates für die jeweiligen Betriebssysteme findet und dort sind dann auch gleich die passenden Downloadlinks für die RDP-Patches.

Den passenden Artikel findet Ihr unter „CredSSP Verschlüsselung Oracle Remediation“ Fehler bei einer Windows-VM in Azure RDP“ direkt bei Microsoft.

Wir haben dies anhand eines Windows Servers 2012 R2 ausprobiert und das passende Update KB4103715 (nur Security Update) installiert. Nach einem Neustart des Windows Servers war das RDP-Clientverbindungsproblem beseitigt.

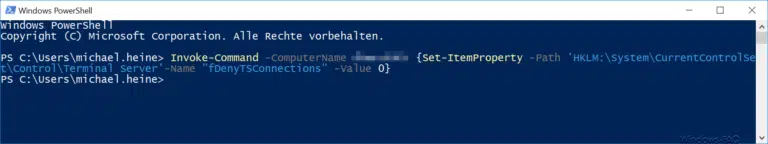

RDP-Zugriff über Registry Änderung ermöglichen

Die 2. Möglichkeit besteht darin, dass Ihr auf dem Client eine Registry Änderung durchführt, damit diese „Encryption Oracle Remediation“ Überprüfung nicht durchgeführt wird. Dazu müsst Ihr am einfachsten über die Eingabeaufforderung folgenden Befehl absetzen.

REG ADD HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters\ /v AllowEncryptionOracle /t REG_DWORD /d 2

Dieser Befehl fügt den Wert „AllowEncryptionOracle “ der Windows Registry hinzu und setzt den Wert auf „2“. Somit sollte es nun zu der obigen RDP-Fehlermeldung nicht mehr kommen. Allerdings solltet Ihr trotzdem Eure System so schnell wie möglich auf die aktuelle RDP-Version bringen.

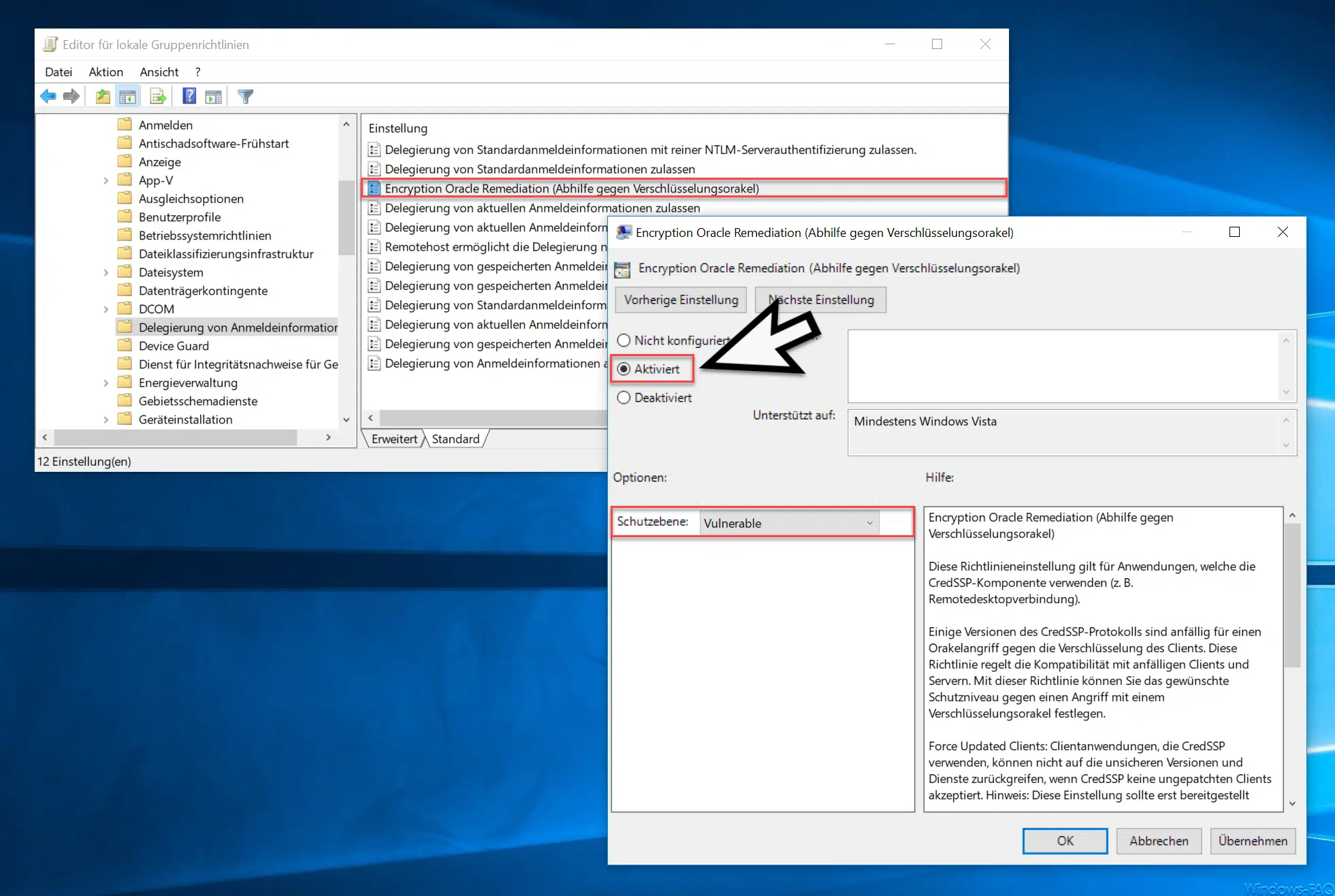

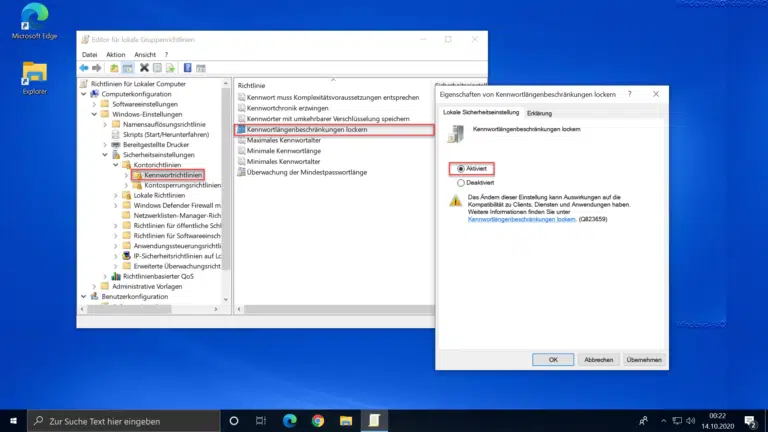

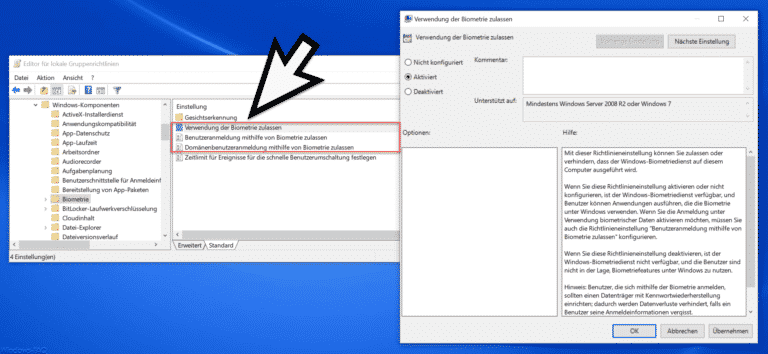

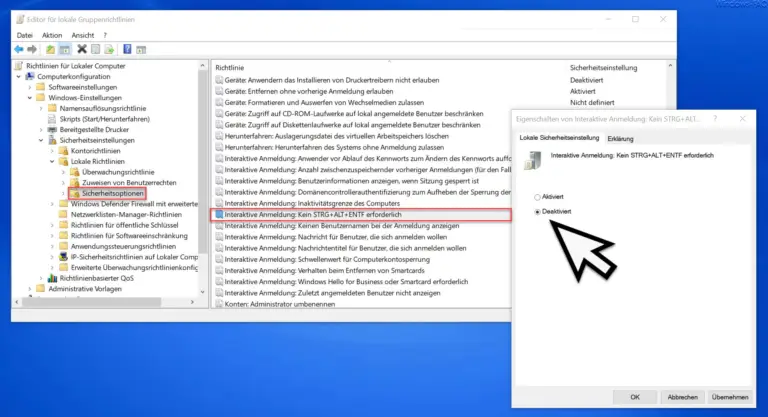

Encryption Oracle Remediation Gruppenrichtlinie

Die dritte Möglichkeit besteht darin, eine Gruppenrichtlinie zu setzen. Die dafür passende GPO findet Ihr unter

Computerkonfiguration / Administrative Vorlagen / System / Delegierung von Anmeldeinformationen

Die Gruppenrichtlinie nennt sich

Encryption Oracle Remediation (Abhilfe gegen Verschlüsselungsorakel)

Hier nachfolgend seht Ihr dies im „Editor für lokale Gruppenrichtlinien“ abgebildet.

Diese GPO müsst Ihr nun „aktivieren“ und die Schutzebene wie folgt einstellen.

Schutzebene: Vulnerable

Microsoft gibt noch weiterführende Informationen zu diesem GPO bekannt:

Diese Richtlinieneinstellung gilt für Anwendungen, welche die CredSSP-Komponente verwenden (z. B. Remotedesktopverbindung).

Einige Versionen des CredSSP-Protokolls sind anfällig für einen Orakelangriff gegen die Verschlüsselung des Clients. Diese Richtlinie regelt die Kompatibilität mit anfälligen Clients und Servern. Mit dieser Richtlinie können Sie das gewünschte Schutzniveau gegen einen Angriff mit einem Verschlüsselungsorakel festlegen.

Force Updated Clients: Clientanwendungen, die CredSSP verwenden, können nicht auf die unsicheren Versionen und Dienste zurückgreifen, wenn CredSSP keine ungepatchten Clients akzeptiert. Hinweis: Diese Einstellung sollte erst bereitgestellt werden, wenn alle Remotehosts die neueste Version unterstützen.

Mitigated: Clientanwendungen, die CredSSP verwenden, können nicht auf die unsichere Version zurückgreifen, aber Dienste, die CredSSP verwenden, akzeptieren ungepatchte Clients. Unter dem nachstehenden Link finden Sie wichtige Informationen über das Risiko, das von ungepatchten Clients ausgeht.

Vulnerable: Clientanwendungen, die CredSSP verwenden, setzen die Remoteserver Angriffen aus, indem sie den Rückgriff auf die unsicheren Versionen unterstützen, und Dienste, die CredSSP verwenden, akzeptieren ungepatchte Clients.

Weitere Informationen zu Sicherheitsanfälligkeiten und erforderliche Schutzmaßnahmen finden Sie unter https://go.microsoft.com/fwlink/?linkid=866660.

Auch hier empfehlen wir allerdings eher, dass Ihr Eure Windows Systeme auf einen aktuellen Patchstand bringt und somit diese RDP-Verbindungsprobleme erst gar nicht auftreten können.

Weiterführende Informationen zum Thema „RDP“ findet Ihr auch in diesem Beiträgen:

– RDP aktivieren bei Windows 10

– Remotedesktop Verbindung (RDP) mit MSTSC und deren Parameter

– Laufwerksumleitung bei RDP Sitzung abschalten

– PC mit Windows 10 bei RDP Sitzung neu starten (herunterfahren)

– RDP für lokale Administratoren verhindern

– Internet-Verbindungsprobleme unter Windows 10

Neueste Kommentare