Vor einiger Zeit hatten wir bereits darüber berichtet, wie Ihr Remote Desktop Verbindungen durch eine Gruppenrichtlinie zulassen könnt. In dieser Anleitung zeigen wir Euch nun, wie Ihr die passende GPO für die Windows Firewall setzt, damit eingehende Remotedesktop Anfragen nicht von der Windows Firewall abgelehnt werden und durchgelassen werden.

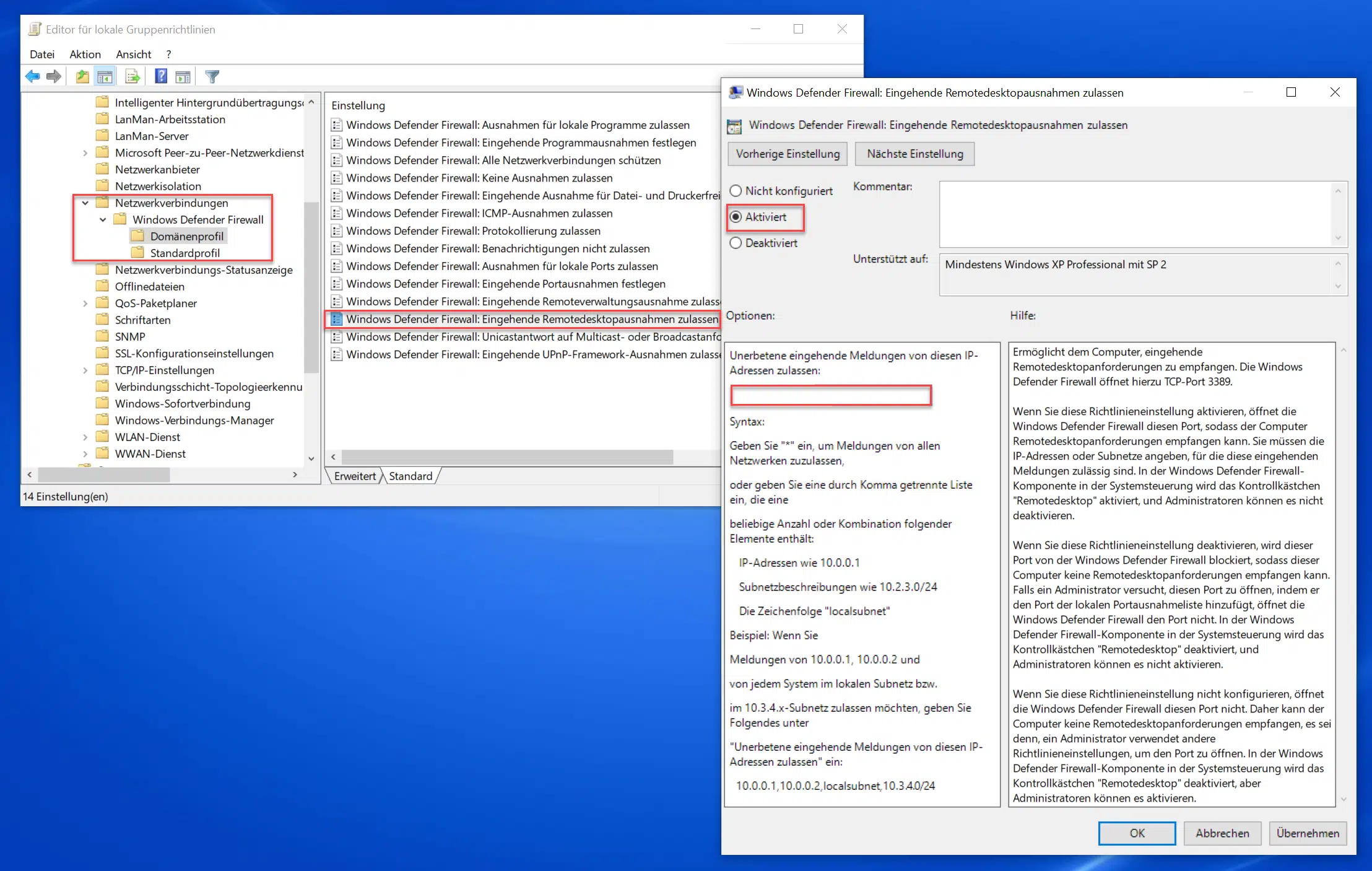

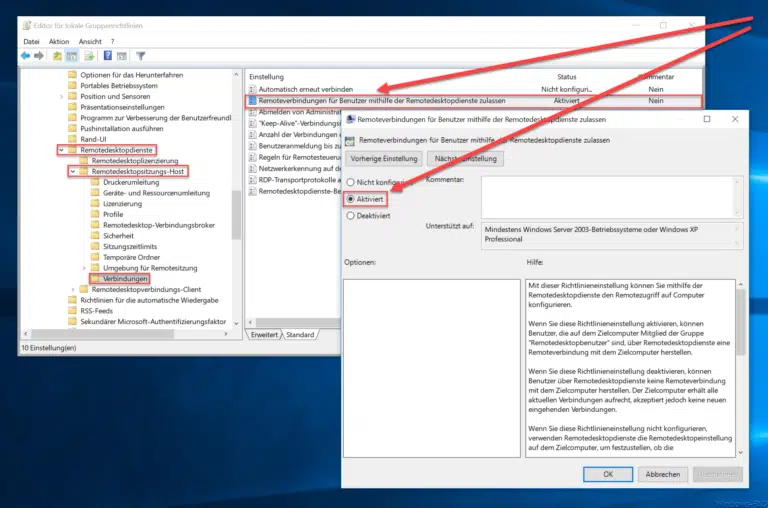

Im Gruppenrichtlinieneditor „gpedit.msc“ bzw. in der Gruppenrichtlinienverwaltung der Domäne findet Ihr in folgendem GPO Zweig die Gruppenrichtlinie für eingehende Remotedesktopanfragen.

Computerkonfiguration / Administrative-Vorlagen / Netzwerk / Netzwerkverbindungen / Windows-Firewall / Domänenprofil

Die gesuchte GPO nennt sich dann.

Windows Defender Firewall Eingehende Remotedesktopausnahmen zulassen

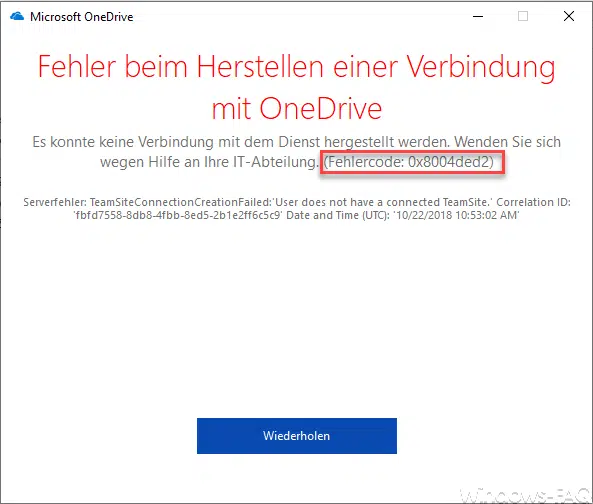

Wir haben Euch dies hier nachfolgend einmal abgebildet.

Diese GPO muss natürlich aktiviert werden. Anschließend werdet Ihr noch aufgefordert, den IP-Adressbereich festzulegen, welche IP-Adressen eine RDP-Verbindung zu den Remotesystemen herstellen dürfen.

Wenn Ihr nicht explizit bestimmte IP-Adressen dort erfassen möchtet, so könnt Ihr auch als Platzhalten ein

* (Stern)

eingeben. Dies bedeutet, dass die Clients alle Remotedesktopanfragen unabhängig von der IP-Adresse annehmen.

Microsoft gibt noch folgende, sehr ausführliche Informationen zu dieser Firewall GPO bekannt.

Ermöglicht dem Computer, eingehende Remotedesktopanforderungen zu empfangen. Die Windows Defender Firewall öffnet hierzu TCP-Port 3389.

Wenn Sie diese Richtlinieneinstellung aktivieren, öffnet die Windows Defender Firewall diesen Port, sodass der Computer Remotedesktopanforderungen empfangen kann. Sie müssen die IP-Adressen oder Subnetze angeben, für die diese eingehenden Meldungen zulässig sind. In der Windows Defender Firewall-Komponente in der Systemsteuerung wird das Kontrollkästchen „Remotedesktop“ aktiviert, und Administratoren können es nicht deaktivieren.

Wenn Sie diese Richtlinieneinstellung deaktivieren, wird dieser Port von der Windows Defender Firewall blockiert, sodass dieser Computer keine Remotedesktopanforderungen empfangen kann. Falls ein Administrator versucht, diesen Port zu öffnen, indem er den Port der lokalen Portausnahmeliste hinzufügt, öffnet die Windows Defender Firewall den Port nicht. In der Windows Defender Firewall-Komponente in der Systemsteuerung wird das Kontrollkästchen „Remotedesktop“ deaktiviert, und Administratoren können es nicht aktivieren.

Wenn Sie diese Richtlinieneinstellung nicht konfigurieren, öffnet die Windows Defender Firewall diesen Port nicht. Daher kann der Computer keine Remotedesktopanforderungen empfangen, es sei denn, ein Administrator verwendet andere Richtlinieneinstellungen, um den Port zu öffnen. In der Windows Defender Firewall-Komponente in der Systemsteuerung wird das Kontrollkästchen „Remotedesktop“ deaktiviert, aber Administratoren können es aktivieren.

Wenn Ihr an weiteren Informationen zu Remotedesktop-Verbindungen interessiert seit, so empfehlen wir Euch noch die folgenden Beiträge.

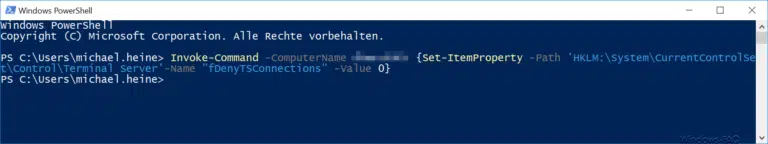

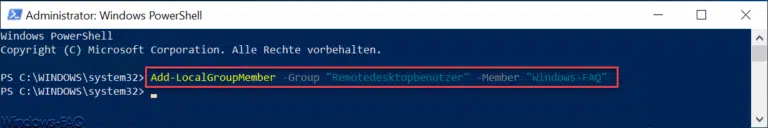

– Remotedesktop remote per PowerShell aktivieren

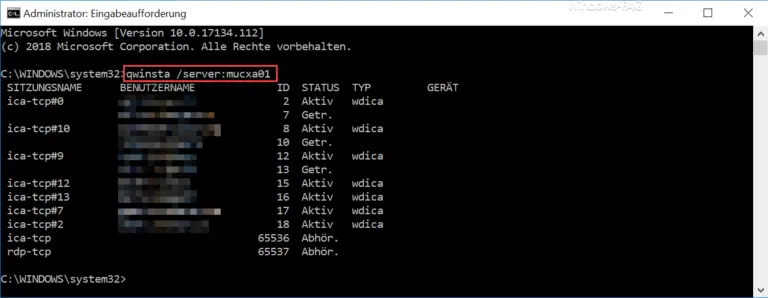

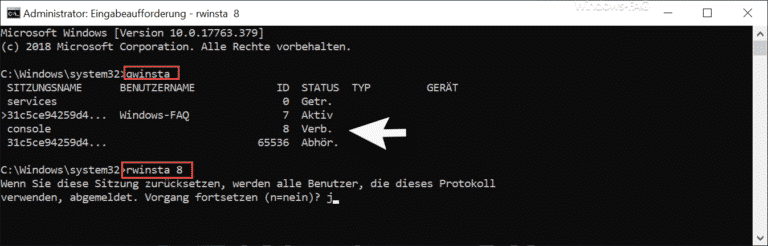

– RDP Informationen abfragen mit QWINSTA

– RDP-Sessions remote schließen und eine Übersicht über alle RDP-Sitzungen mit „quser“ abrufen

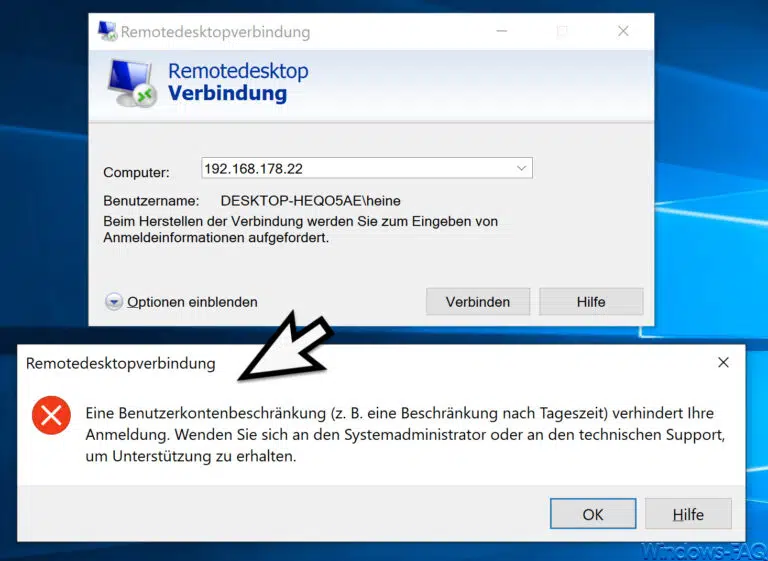

– RDP aktivieren bei Windows 10

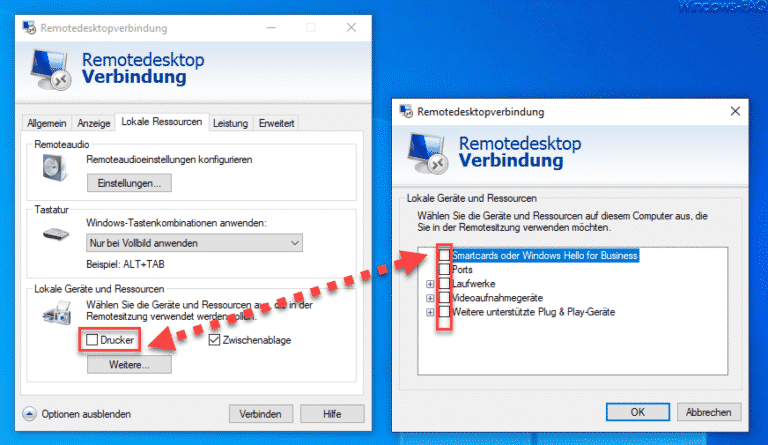

– Laufwerksumleitung bei RDP Sitzung abschalten

– PC mit Windows 10 bei RDP Sitzung neu starten (herunterfahren)

– RDP für lokale Administratoren verhindern

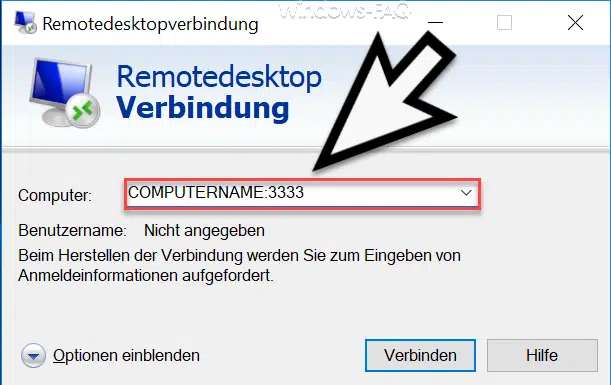

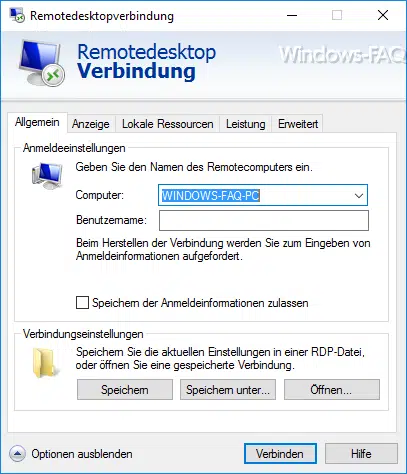

– Remotedesktop Verbindung (RDP) mit MSTSC und deren Parameter

– Remote Desktop per Registry Key aktivieren

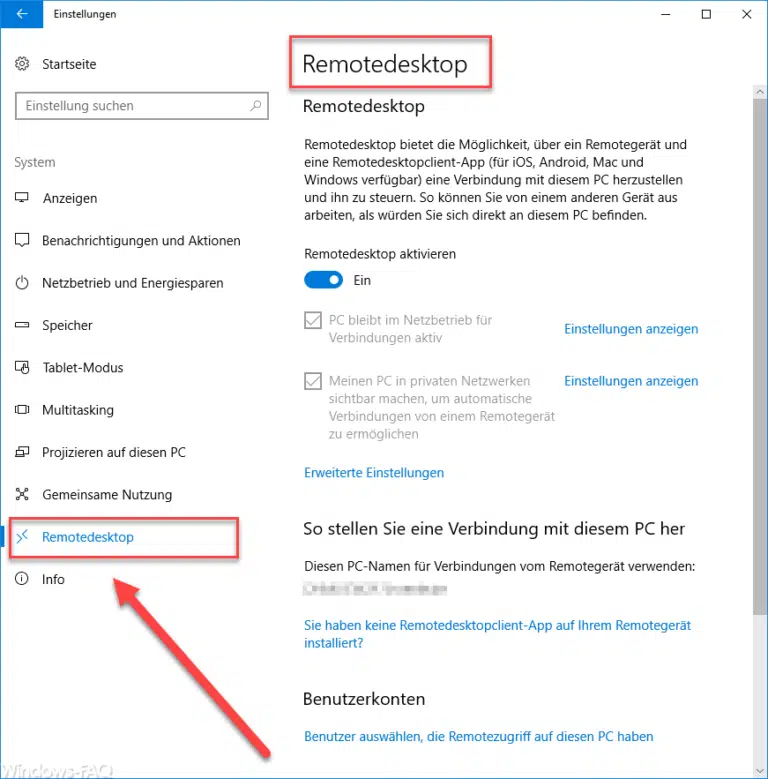

– Remotedesktop Einstellungen nun auch in Windows 10 Einstellungs-App (Fall Creators Update 1709)

– CMD Eingabeaufforderung Remote per WINRS ausführen

– Remotedesktop-App: Überblick, Vor- und Nachteile

– Subnetzpräfixlänge – Aufgaben und Funktion bei Windows

Neueste Kommentare