In verteilten Computernetzwerken ist die Authentifizierung von Benutzern von zentraler Bedeutung. Cached Credential Cached Credentials ermöglichen es Systemen, die Authentifizierungsfunktionalität aufrechtzuerhalten, selbst wenn eine direkte Verbindung zum Authentifizierungsserver fehlt. Doch hinter dieser nützlichen Technologie verbergen sich zahlreiche technische Details und potenzielle Fallstricke.

Tiefergehende Erklärung der Cached Credentials

Funktionsweise

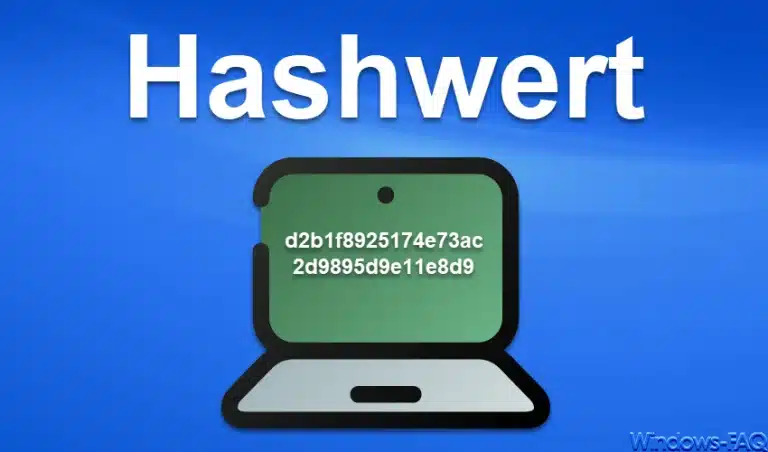

Cached Credentials arbeiten im Kern mit einer Funktion, die als „Challenge/Response-Verfahren“ bekannt ist. Bei diesem Verfahren wird das eigentliche Benutzerpasswort nicht direkt gespeichert. Stattdessen wird ein Hash-Wert des Passworts erzeugt und lokal gespeichert. Bei einem Anmeldeversuch wird dieser Hash-Wert verwendet, um die Eingabe des Benutzers zu überprüfen, ohne das eigentliche Passwort preiszugeben.

Speicherort und Verschlüsselung

Cached Credentials werden auf einem lokalen System in der „Security Account Manager“ (SAM)-Datenbank oder in der „Local Security Authority Subsystem“ (LSASS)-Datenbank gespeichert. Der genaue Speicherort kann je nach Betriebssystemversion und -konfiguration variieren. Diese Daten sind stark verschlüsselt, um einen unberechtigten Zugriff zu verhindern.

Stolpersteine beim Passwordreset

- Synchronitätsprobleme: Eine Herausforderung besteht darin, dass nach einem Passwortreset die Cached Credentials auf dem Gerät des Benutzers nicht sofort aktualisiert werden. Dies kann zu Anmeldeschwierigkeiten führen, insbesondere wenn der Benutzer nicht regelmäßig mit dem Hauptnetzwerk verbunden ist.

- Man-in-the-Middle-Angriffe: Obwohl die Cached Credentials verschlüsselt sind, könnten Angreifer versuchen, den Austausch von Anmeldeinformationen während des Authentifizierungsprozesses abzufangen, insbesondere wenn unsichere Netzwerke verwendet werden.

- Offline-Angriffe: Bei physischem Zugriff auf ein Gerät könnten Angreifer versuchen, die SAM- oder LSASS-Datenbank zu extrahieren und anschließend zu entschlüsseln.

- Verwirrung bei Benutzern: Das Vorhandensein älterer Cached Credentials kann für Benutzer verwirrend sein, die sich möglicherweise fragen, warum sie sich mit einem veralteten Passwort anmelden können.

Best Practices und Lösungsansätze

Technische Maßnahmen

- Regelmäßige Aktualisierung: Unternehmen sollten sicherstellen, dass die Systeme ihrer Benutzer regelmäßig mit dem Hauptnetzwerk verbunden sind, um Cached Credentials zu aktualisieren.

- Verbesserte Verschlüsselung: Während die Standardverschlüsselung robust ist, können zusätzliche Sicherheitsmaßnahmen wie Hardware-basierte Verschlüsselungslösungen implementiert werden.

- Zwei-Faktor-Authentifizierung (2FA): Selbst wenn Cached Credentials kompromittiert werden, bietet 2FA eine zusätzliche Schutzebene, da Angreifer sowohl das Passwort als auch den zweiten Faktor benötigen würden.

Organisatorische Maßnahmen

- Schulung: Benutzer sollten über die Funktionsweise und die potenziellen Fallstricke von Cached Credentials informiert werden.

- Richtlinien für Passwortresets: Es sollte klare Richtlinien für das Zurücksetzen von Passwörtern geben, insbesondere im Hinblick auf den Umgang mit Cached Credentials. Einige Firmen bieten mittlerweile spezielle Tools für Self-Service Passwort Reset Lösungen an.

- Überwachung und Logging: Das Überwachen von Anmeldeversuchen und das Erfassen von Anmeldeereignissen können helfen, verdächtige Aktivitäten zu erkennen.

Fazit

Während Cached Credentials eine entscheidende Rolle bei der Aufrechterhaltung der Betriebskontinuität in verteilten Netzwerken spielen, bergen sie auch Risiken. Ein tiefes technisches Verständnis und bewährte Verfahren sind erforderlich, um diese Technologie sicher und effektiv zu nutzen. Mit den richtigen Strategien können Unternehmen die Vorteile nutzen und gleichzeitig die Risiken minimieren.

Neueste Kommentare