Passwordrichtlinien sind ein kritischer Bestandteil der Sicherheitsinfrastruktur eines jeden Unternehmens, da sie dabei helfen, Zugänge zu schützen und sicherzustellen, dass nur autorisierte Nutzer Zugriff auf sensitive Unternehmensressourcen erhalten. Im Kontext von Active Directory (AD), dem Verzeichnisdienst von Microsoft, ist die Einhaltung von empfohlenen Richtlinien besonders wichtig, um Netzwerksicherheit und Datenintegrität zu gewährleisten. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) gibt Empfehlungen für die Gestaltung von Passwortsicherheit, die Organisationen dabei unterstützen sollen, ihre IT-Systeme entsprechend zu sichern.

BSI Empfehlungen

Die Empfehlungen des BSI für Passwörter zielen darauf ab, eine Balance zwischen Benutzerfreundlichkeit und Sicherheit zu finden. Nach BSI-Richtlinien sollten Passwort-Policies folgende Aspekte berücksichtigen:

Passwortkomplexität:

Das BSI empfiehlt, dass Passwörter eine Mindestlänge haben und aus einer Kombination von Groß- und Kleinbuchstaben, Ziffern und Sonderzeichen bestehen sollten. Dies erhöht die Anzahl der möglichen Kombinationen und erschwert somit das Erraten oder Knacken von Passwörtern.

Passwortlänge:

Eine längere Passwortlänge erhöht die Sicherheit exponentiell. Das BSI rät zu Passwörtern, die mindestens 8 Zeichen lang sind, wobei eine Länge von 12 oder mehr Zeichen empfohlen wird, um gegen Brute-Force-Angriffe besser gewappnet zu sein.

Passwortlebensdauer:

Passwörter sollten regelmäßig geändert werden, aber nicht zu oft, da dies zu einfachen, leicht zu erratenden Passwörtern führen kann. Empfehlungen des BSI legen nahe, dass die Lebensdauer eines Passworts zwischen 6 und 12 Monaten liegen sollte, abhängig von der Sensibilität des Zugangs.

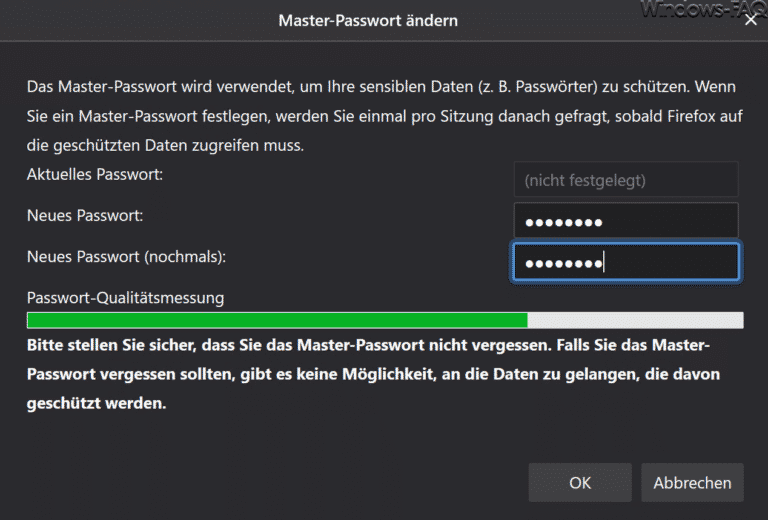

Speicherung und Übertragung von Passwörtern:

Passwörter sollten niemals im Klartext gespeichert oder übertragen werden. Das BSI empfiehlt den Einsatz von Hash-Verfahren mit Salts, um die Passwörter zu sichern.

Richtlinien für das Zurücksetzen von Passwörtern:

Es sollte ein sicheres Verfahren für das Zurücksetzen von Passwörtern etabliert werden, um Missbrauch zu vermeiden. Identitätsprüfungen und Bestätigungsmaßnahmen sind hierbei essenziell.

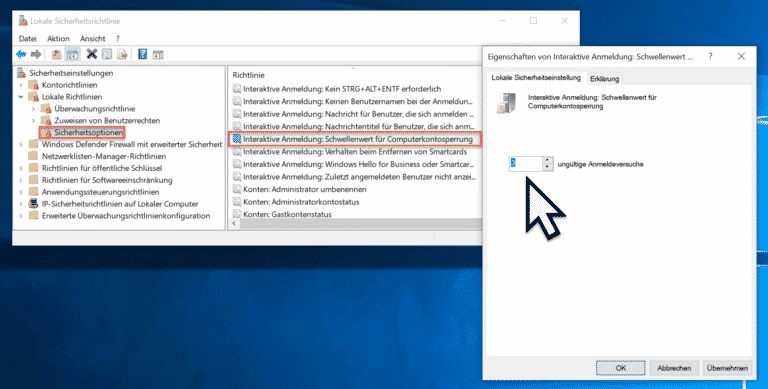

Schutz gegen Brute-Force-Angriffe:

Kontosperren nach einer gewissen Anzahl von fehlgeschlagenen Anmeldeversuchen helfen, das Risiko von Brute-Force-Angriffen zu minimieren. Eine angemessene Schwelle könnte bei 5 bis 10 Versuchen liegen, gefolgt von einer Sperre, die lange genug ist, um Angriffe abzuschrecken, aber nicht zu lang, um die Benutzererfahrung negativ zu beeinflussen.

Benutzerunterweisung:

Die Benutzer sollten in Bezug auf die Passwortrichtlinien und die Bedeutung von starken Passwörtern geschult werden. Dazu gehört auch das Bewusstsein dafür, keine persönlichen Informationen in Passwörtern zu verwenden und Passwörter nicht wiederverwendbar zu gestalten oder auf externe Medien zu schreiben.

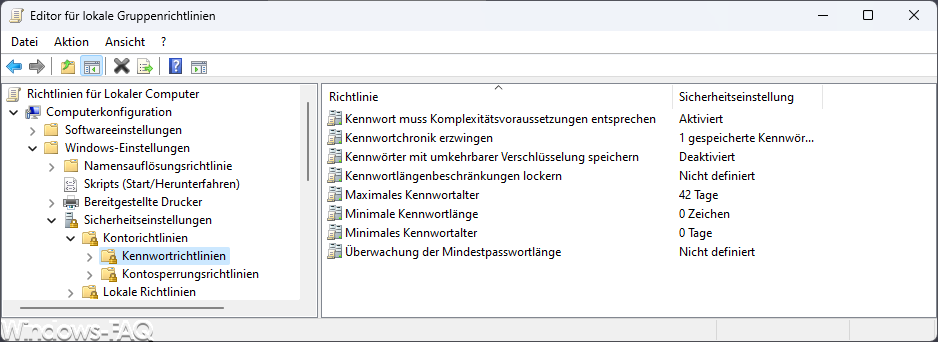

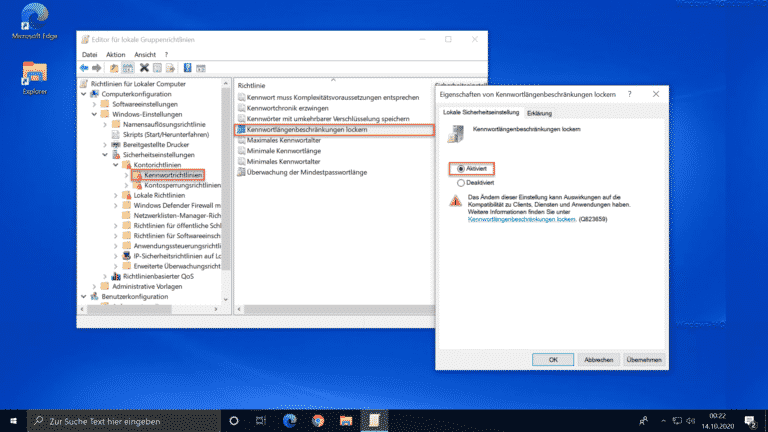

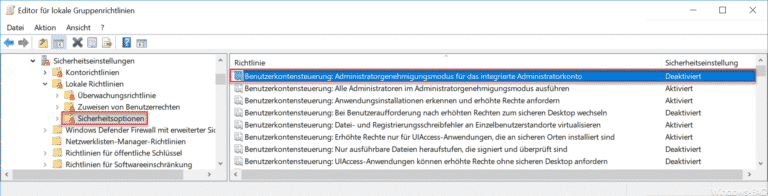

Kennwortrichtlinien GPOs im Active Directory

Um die Empfehlungen des BSI für Passwortsicherheit in Active Directory umzusetzen, werden häufig Gruppenrichtlinien (Group Policy Objects, GPOs) verwendet. Diese ermöglichen es, Sicherheitseinstellungen zentral zu verwalten und auf Computer innerhalb einer Organisationsstruktur anzuwenden. Hier sind einige Beispiele für Gruppenrichtlinieneinstellungen, die sich auf Passwortrichtlinien beziehen, und deren Erläuterungen:

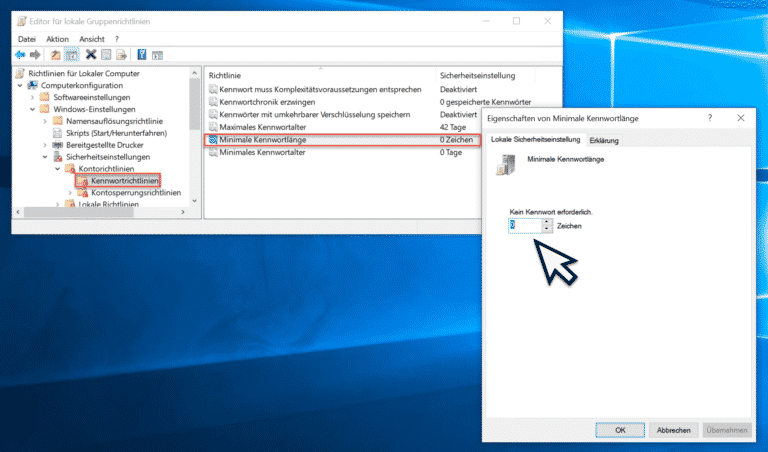

- Minimale Kennwortlänge:

Computerkonfiguration -> Windows-Einstellungen -> Sicherheitseinstellungen -> Kontorichtlinien -> Kennwortrichtlinien -> Minimale Passwortlänge- Diese Richtlinie legt fest, wie lang ein Passwort mindestens sein muss. Gemäß BSI-Empfehlungen sollte sie auf mindestens 8 Zeichen gesetzt werden, wobei eine höhere Anzahl an Zeichen für zusätzliche Sicherheit sorgen kann.

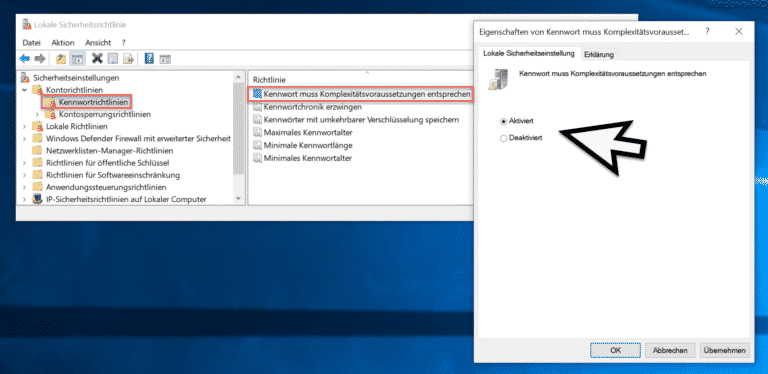

- Kennwort muss Komplexitätsvoraussetzungen entsprechen:

Computerkonfiguration -> Windows-Einstellungen -> Sicherheitseinstellungen -> Kontorichtlinien -> Kennwortrichtlinien -> Passwörter müssen Komplexitätsvoraussetzungen entsprechen- Diese Richtlinie erzwingt die Verwendung von Passwörtern, die aus einer Kombination von Großbuchstaben, Kleinbuchstaben, Zahlen und Sonderzeichen bestehen. Diese Diversifizierung macht es Angreifern schwerer, Passwörter zu erraten oder durch Brute-Force-Methoden zu knacken.

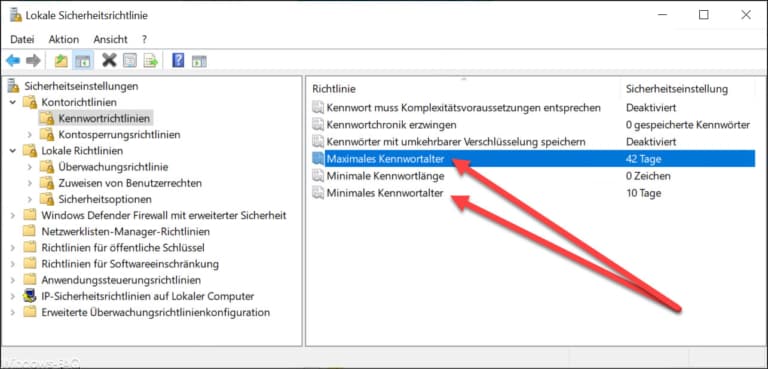

- Maximales Kennwortalter:

Computerkonfiguration -> Windows-Einstellungen -> Sicherheitseinstellungen -> Kontorichtlinien -> Kennwortrichtlinien -> Maximales Passwortalter- Mit dieser Richtlinie wird die Gültigkeitsdauer eines Passworts festgelegt. Nach Ablauf dieser Zeit muss der Benutzer sein Passwort ändern. Die BSI-Empfehlung liegt hier zwischen 90 und maximal 180 Tagen, abhängig von der Rolle und den Zugriffsrechten des Benutzers.

- Minimales Kennwortalter:

Computerkonfiguration -> Windows-Einstellungen -> Sicherheitseinstellungen -> Kontorichtlinien -> Kennwortrichtlinien -> Minimales Passwortalter- Diese Einstellung verhindert, dass Benutzer ihr Passwort unmittelbar nach einer Änderung erneut ändern können. Dies dient dazu, die Passwort-Historie-Funktion effektiv zu nutzen und sicherzustellen, dass alte Passwörter nicht sofort wiederverwendet werden können.

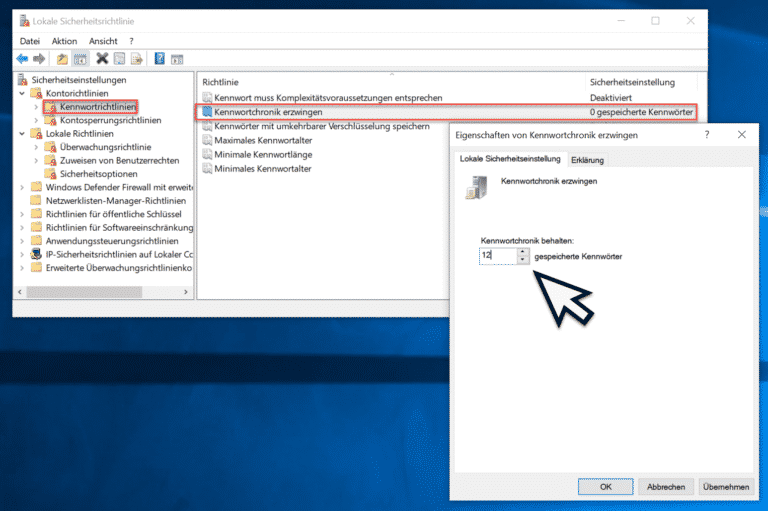

- Kennwortchronik erzwingen:

Computerkonfiguration -> Windows-Einstellungen -> Sicherheitseinstellungen -> Kontorichtlinien -> Kennwortrichtlinien -> Kennwortchronik erzwingen- Diese Richtlinie bestimmt, wie viele frühere Passwörter gespeichert werden, um zu verhindern, dass Benutzer zu einem ihrer vorherigen Passwörter zurückkehren. Das BSI empfiehlt, die Historie so zu setzen, dass die letzten fünf bis zehn Passwörter nicht wieder verwendet werden können.

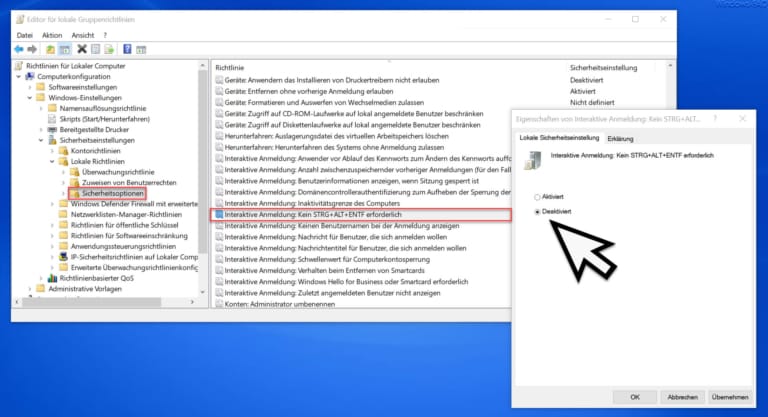

- Kontosperrungsrichtlinien:

Computerkonfiguration -> Windows-Einstellungen -> Sicherheitseinstellungen -> Kontorichtlinien -> Kontosperrungsrichtlinien- In diesem Abschnitt gibt es mehrere Einstellungen, die zusammenarbeiten, um ein Konto nach einer bestimmten Anzahl fehlgeschlagener Anmeldeversuche vorübergehend zu sperren. Das BSI schlägt vor, die Kontosperrungsschwelle auf fünf bis zehn Versuche zu setzen und die Dauer der Sperre so zu wählen, dass sie abschreckend wirkt, ohne legitime Benutzer übermäßig zu behindern.

Um diese Richtlinien anzuwenden, erstellt der Administrator ein neues Gruppenrichtlinienobjekt über die Gruppenrichtlinien-Management-Konsole (gpmc.msc) und konfiguriert die entsprechenden Einstellungen. Anschließend wird das GPO mit einer Organisationseinheit (OU), einer Domäne oder einem Standort verknüpft, sodass es auf alle Benutzer oder Computer in diesem Container angewendet wird.

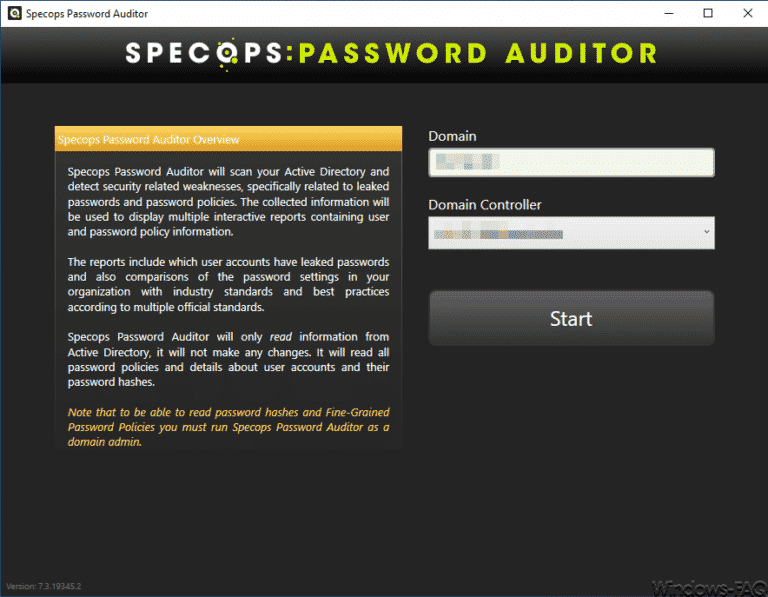

Es ist wichtig, dass die Implementierung dieser Passwortrichtlinien mit anderen Sicherheitsmaßnahmen einhergeht, wie z. B. die Schulung der Benutzer im Umgang mit sicheren Passwörtern und der Umgang mit sensiblen Informationen, sowie regelmäßige Audits der Sicherheitseinstellungen, um die Wirksamkeit der Passwortrichtlinien zu gewährleisten.

Fazit

Um die BSI-Empfehlungen in Active Directory umzusetzen, sollten IT-Administratoren die entsprechenden Sicherheitsrichtlinien konfigurieren und regelmäßig überprüfen, ob diese Richtlinien noch dem aktuellen Stand der Technik und den Organisationsanforderungen entsprechen. Es ist auch wichtig, dass regelmäßige Audits und Überprüfungen der Passwortsicherheit durchgeführt werden, um sicherzustellen, dass die Richtlinien effektiv umgesetzt werden und keine Sicherheitslücken bestehen.

Neueste Kommentare