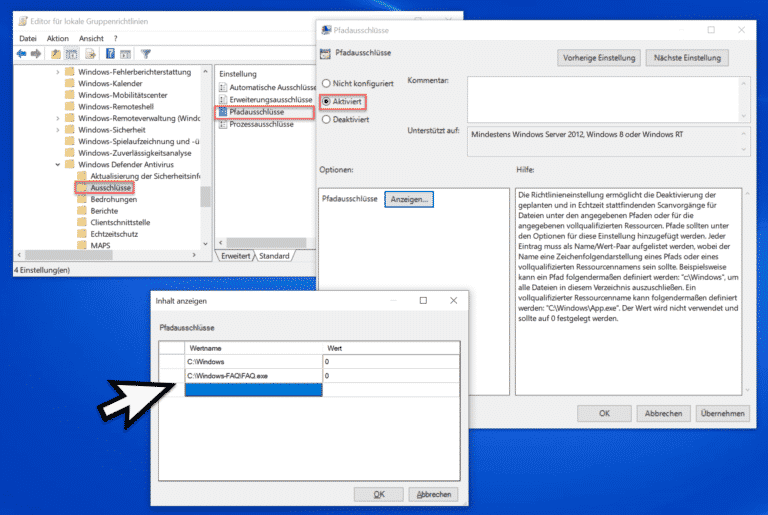

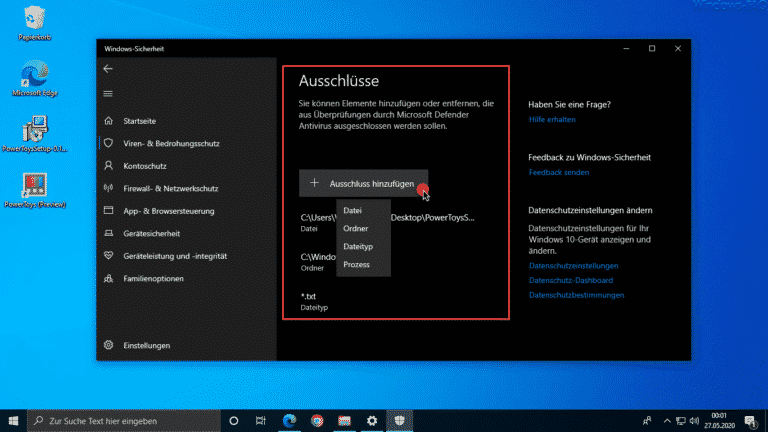

Wie Ihr Ausschlüsse beim Windows Defender definieren könnt, haben wir Euch schon in unseren Beiträgen „Windows Defender Ausschlüsse für Dateien, Dateitypen, Ordner und Windows Prozesse einrichten“ und „Pfade ausschließen beim Scanvorgang vom Windows Defender Antivirus per GPO“ genau gezeigt.

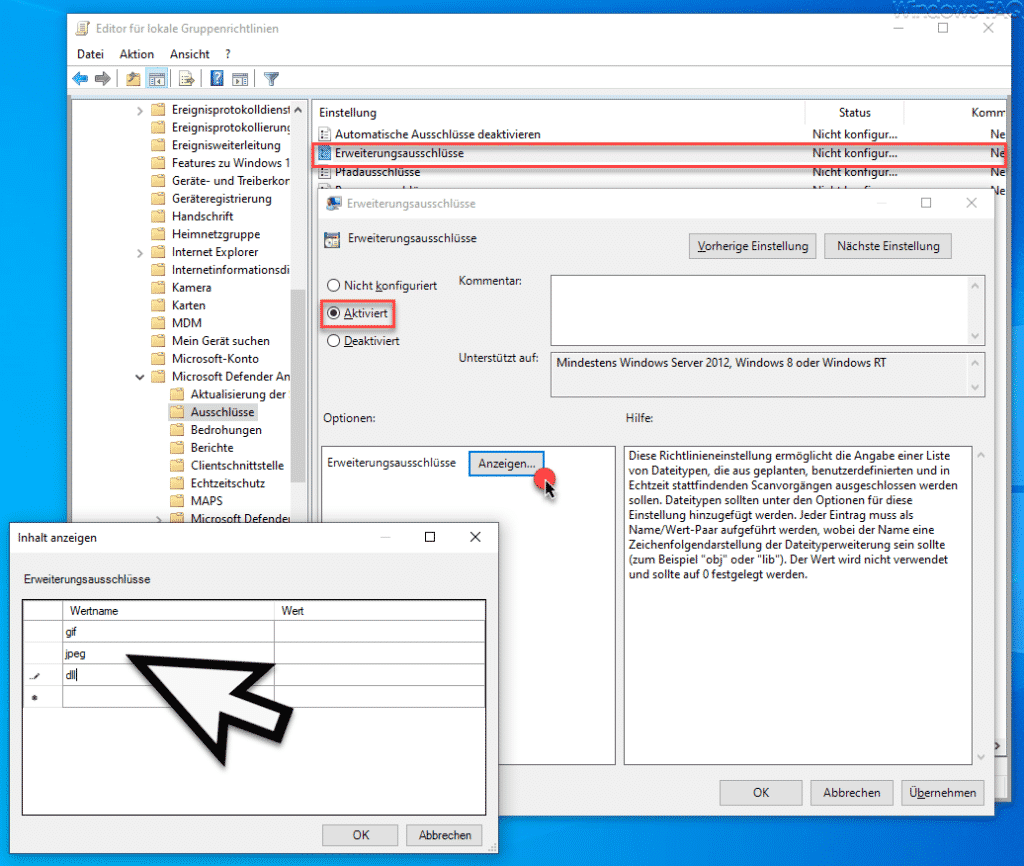

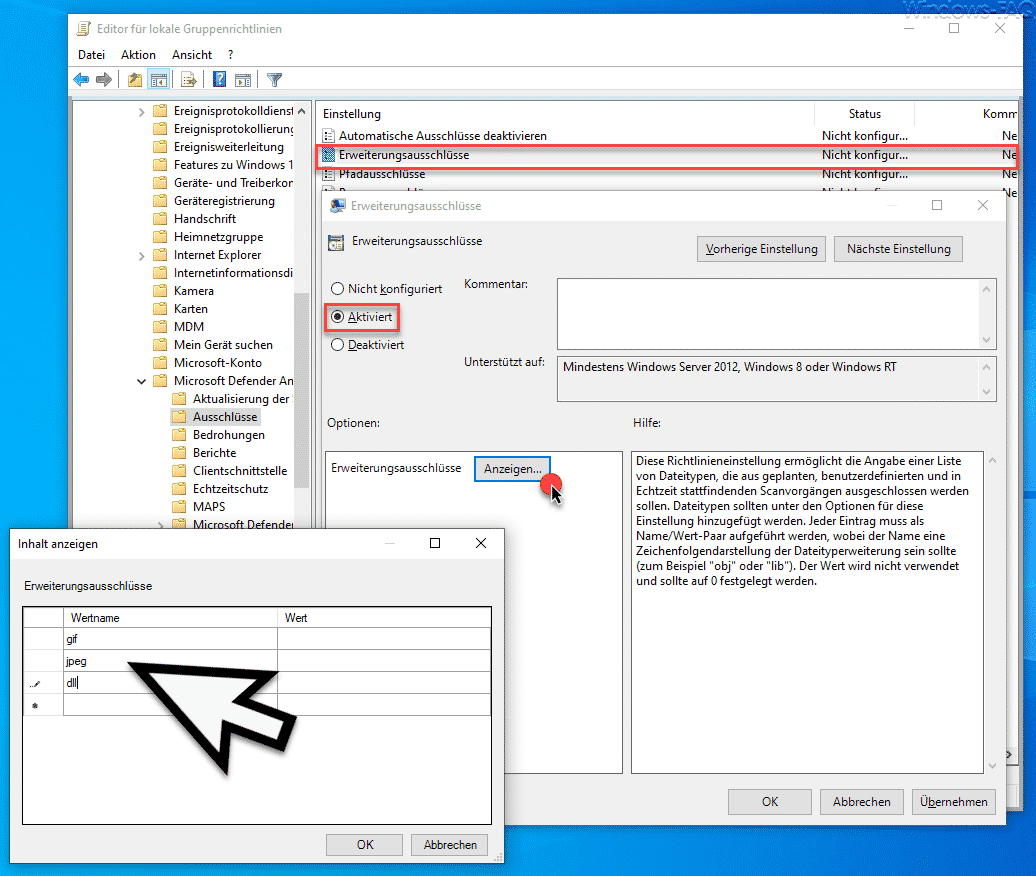

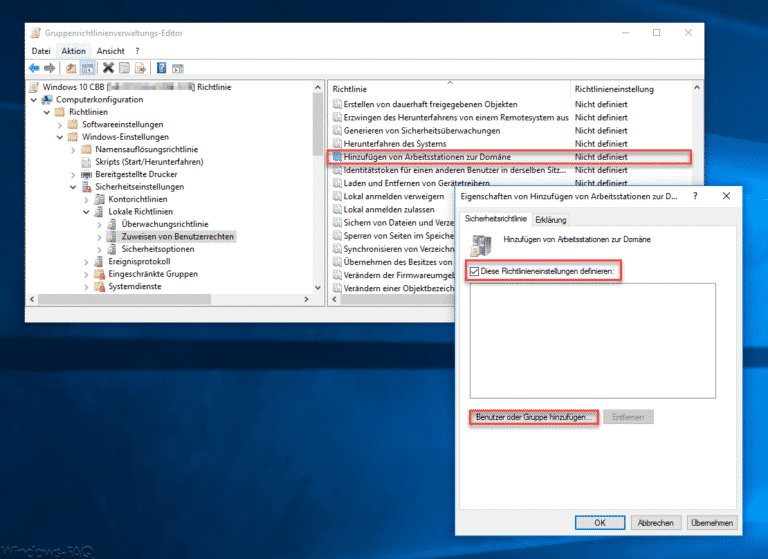

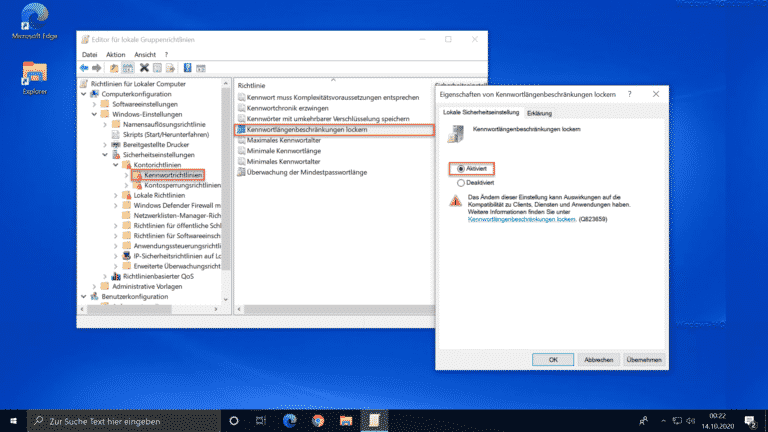

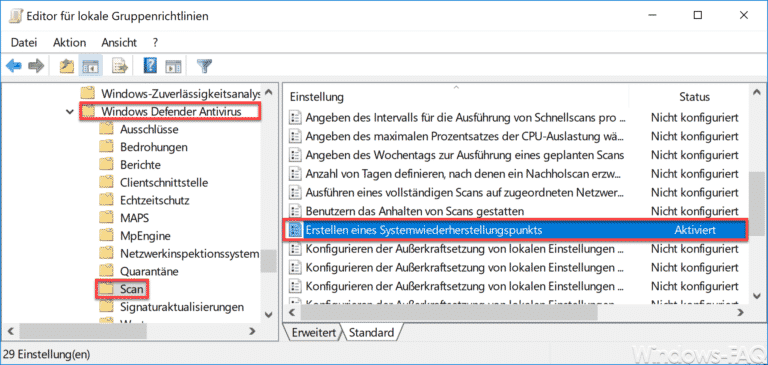

Ihr könnt aber auch bestimmte Dateitypen per Gruppenrichtlinie vom Windows Defender Scanvorgang ausschließen. Dazu müsst Ihr lediglich im Gruppenrichtlinieneditor zu folgendem GPO Pfad gehen.

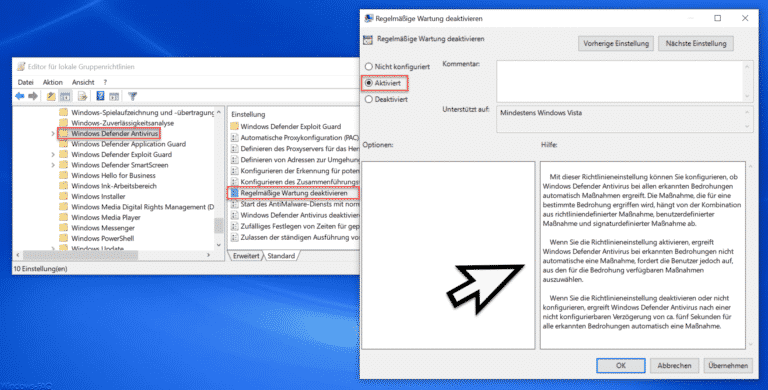

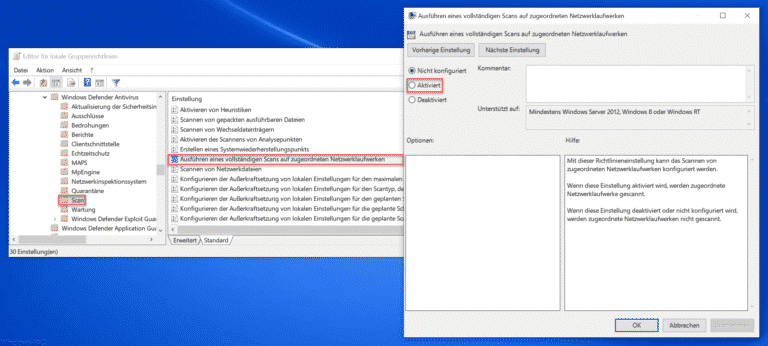

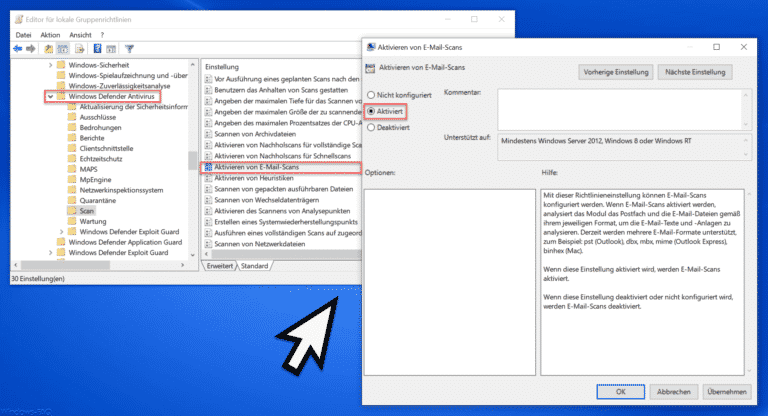

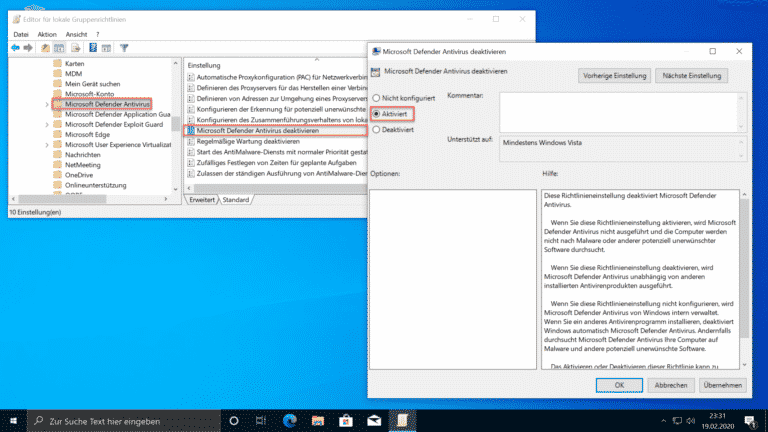

Computerkonfiguration / Administrative Vorlagen / Windows-Komponenten / Microsoft Defender Antivirus

Die GPO zum Ausschließen von bestimmten Dateiendungen nennt sich dann

Erweiterungsausschlüsse

Der Name „Erweiterungsausschlüsse“ enthält zwar den Begriff „Erweiterung„, ist aber nicht ganz glücklich gewählt. Microsoft gibt zu dieser GPO übrigens noch folgende Informationen bekannt.

Diese Richtlinieneinstellung ermöglicht die Angabe einer Liste von Dateitypen, die aus geplanten, benutzerdefinierten und in Echtzeit stattfindenden Scanvorgängen ausgeschlossen werden sollen. Dateitypen sollten unter den Optionen für diese Einstellung hinzugefügt werden. Jeder Eintrag muss als Name/Wert-Paar aufgeführt werden, wobei der Name eine Zeichenfolgendarstellung der Dateityperweiterung sein sollte (zum Beispiel „obj“ oder „lib“). Der Wert wird nicht verwendet und sollte auf 0 festgelegt werden.

Nachdem Ihr die GPO aktiviert habt, könnt Ihr über „Anzeigen“ dann die Dateiendungen definieren, die Ihr vom Scanvorgang vom Windows Defender ausnehmen wollt. Dabei könnt Ihr auf den Punkt vor der Dateiendung verzichten. In der Spalte Wert muss bei dieser GPO nichts eingetragen werden.

Somit steht Administratoren mit der Gruppenrichtlinie eine einfache Möglichkeit bereit, Dateiendungs-Ausschlüsse auf bestimmten PCs im Netzwerk zu definieren.

Neueste Kommentare