In der heutigen digitalen Landschaft sind Passwörter nach wie vor die primäre Methode zur Authentifizierung. Trotz zahlreicher Innovationen im Bereich der Cybersicherheit und alternativer Authentifizierungsmethoden wie biometrische Daten oder Multi-Faktor-Authentifizierung (MFA), verlassen sich 88% der Unternehmen weiterhin hauptsächlich auf Passwörter. Diese allgegenwärtige Abhängigkeit von Passwörtern birgt jedoch erhebliche Risiken. Kompromittierte Kennwörter spielen eine zentrale Rolle bei vielen Cyberangriffen und sind oft das Einfallstor für schwerwiegende Sicherheitsverletzungen. Laut dem Verizon Data Breach Investigations Report waren 44,7% aller Datenschutzverletzungen auf kompromittierte Kennwörter zurückzuführen. Dies unterstreicht die dringende Notwendigkeit, die Passwortsicherheit ernst zu nehmen und proaktive Maßnahmen zu ergreifen, um Angriffe abzuwehren.

Wie Angreifer kompromittierte Kennwörter nutzen

Credential Stuffing

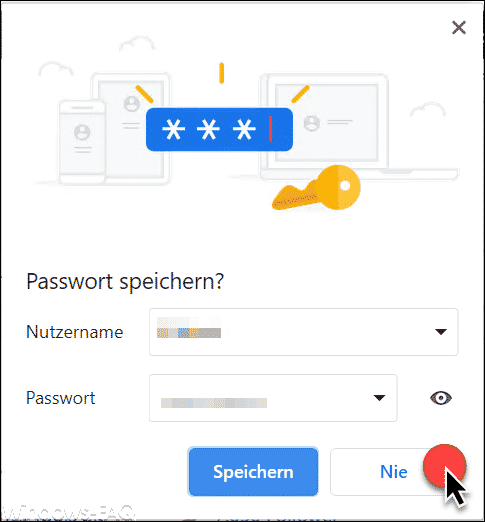

Credential Stuffing ist eine weit verbreitete Angriffsmethode, bei der gestohlene Anmeldedaten automatisiert verwendet werden, um sich Zugang zu verschiedenen Benutzerkonten zu verschaffen. Diese Methode basiert auf der Tatsache, dass viele Menschen dasselbe Passwort für mehrere Konten verwenden. Angreifer sammeln große Mengen gestohlener Benutzername-Passwort-Kombinationen aus verschiedenen Datenlecks und nutzen automatisierte Tools, um diese Anmeldedaten systematisch bei verschiedenen Diensten auszuprobieren. Ein erfolgreicher Versuch reicht aus, um Zugriff auf ein Benutzerkonto zu erhalten, was verheerende Folgen haben kann, insbesondere wenn das kompromittierte Konto privilegierte Zugriffsrechte besitzt.

Ablauf eines Credential Stuffing-Angriffs:

- Sammeln von Anmeldedaten: Angreifer nutzen Datenlecks und Dark-Web-Marktplätze, um große Mengen gestohlener Anmeldedaten zu sammeln.

- Automatisiertes Testen: Mit Hilfe von Bots und speziellen Tools werden diese Anmeldedaten systematisch bei verschiedenen Webdiensten ausprobiert.

- Erfolgreiche Anmeldungen: Bei erfolgreichen Anmeldungen können Angreifer sensible Daten stehlen, Malware installieren oder weitere Angriffe durchführen.

Passwort Spraying

Im Gegensatz zum Credential Stuffing, bei dem viele verschiedene Passwörter für ein einzelnes Konto ausprobiert werden, nutzt Passwort Spraying eine andere Taktik. Hierbei verwenden Angreifer eine kleine Anzahl häufiger Passwörter über eine Vielzahl von Benutzerkonten hinweg. Diese Methode ist effektiv, da sie die meisten Sperrmechanismen umgeht, die nach mehreren fehlgeschlagenen Anmeldeversuchen aktiviert werden. Angreifer setzen dabei auf die Tatsache, dass viele Benutzer einfache und häufig verwendete Passwörter nutzen, die leicht zu erraten sind.

Ablauf eines Passwort Spraying-Angriffs:

- Auswahl häufiger Passwörter: Angreifer wählen eine Liste der am häufigsten verwendeten Passwörter, wie „123456“, „password“ oder „qwerty“.

- Verteilung der Versuche: Diese Passwörter werden dann über viele verschiedene Benutzerkonten hinweg getestet, um Account-Sperren zu vermeiden.

- Zugriff erlangen: Gelingt der Angriff, können Angreifer sich Zugang zu den betroffenen Konten verschaffen und Schaden anrichten.

Der signifikante Anteil kompromittierter Kennwörter an Sicherheitsverletzungen

Die Statistik spricht für sich: 44,7% aller Datenschutzverletzungen sind auf kompromittierte Kennwörter zurückzuführen. Dieser hohe Prozentsatz zeigt, wie kritisch das Problem ist und wie weit verbreitet die Nutzung unsicherer oder wiederverwendeter Passwörter ist. Es ist alarmierend, dass trotz des Bewusstseins für diese Risiken viele Unternehmen nicht die notwendigen Maßnahmen ergreifen, um ihre Passwortsicherheit zu verbessern.

Beispiele prominenter Angriffe

Ein eindrucksvolles Beispiel für die Gefahren von kompromittierten Kennwörtern ist der Angriff auf Microsoft, der in einem Blogbeitrag von Specops Software detailliert beschrieben wird. Bei diesem Angriff wurden Passwörter von Microsoft-Konten mittels Passwort Spraying kompromittiert. Dies zeigt, dass selbst die größten und am besten geschützten Unternehmen nicht immun gegen diese Art von Angriffen sind, wenn sie nicht über angemessene Schutzmaßnahmen verfügen.

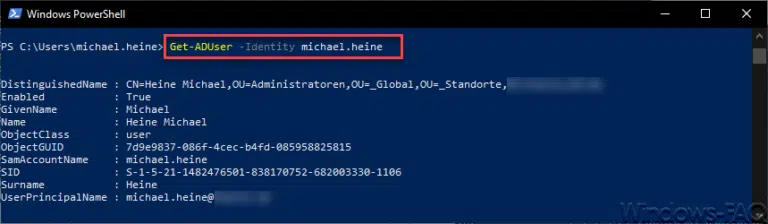

Gefährliche Passwörter in den Accounts Ihres Active Directory oder Entra ID?

Ein oft übersehenes Risiko in der Unternehmenssicherheit sind gefährliche Passwörter, die in den Accounts von Active Directory (AD) oder Entra ID (ehemals Azure AD) schlummern. Diese Umgebungen sind das Rückgrat der Benutzerverwaltung in vielen Unternehmen und enthalten häufig eine Vielzahl von Benutzerkonten mit verschiedenen Zugriffsebenen. Wenn kompromittierte oder schwache Passwörter in diesen Konten vorhanden sind, stellt dies eine erhebliche Gefahr dar.

Risiken von unsicheren Passwörtern in AD und Entra ID

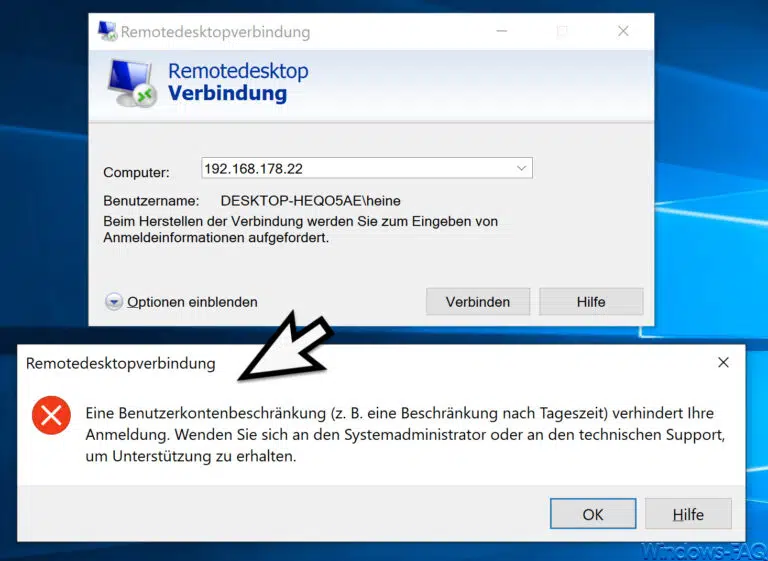

- Privilegierte Konten: Administratorenkonten und andere privilegierte Benutzerkonten sind besonders gefährdet. Ein kompromittiertes Admin-Konto kann Angreifern nahezu uneingeschränkten Zugang zu kritischen Systemen und Daten gewähren.

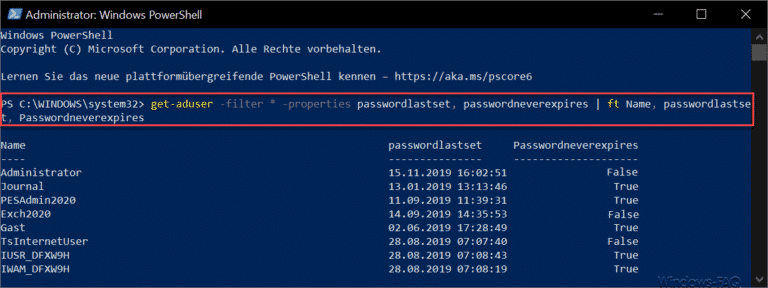

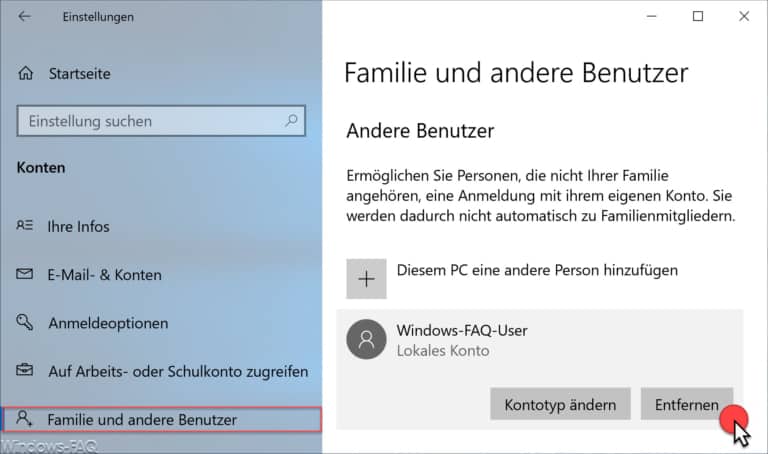

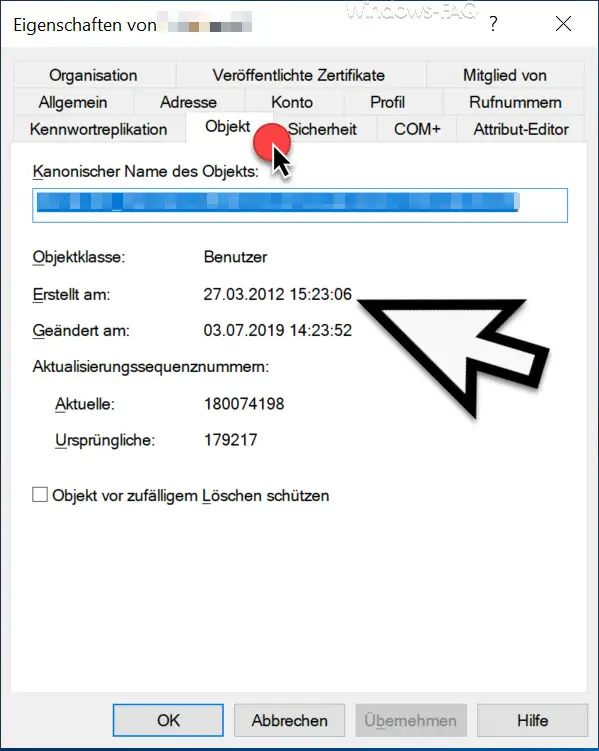

- Veraltete Konten: Oft gibt es in AD oder Entra ID Konten, die von ehemaligen Mitarbeitern stammen oder selten genutzt werden. Diese Konten werden häufig übersehen und können ein leichtes Ziel für Angreifer sein.

- Unüberwachte Änderungen: Ohne regelmäßige Überprüfungen und Monitoring können unsichere Änderungen oder die Einführung schwacher Passwörter unbemerkt bleiben.

Maßnahmen zur Sicherung von AD und Entra ID

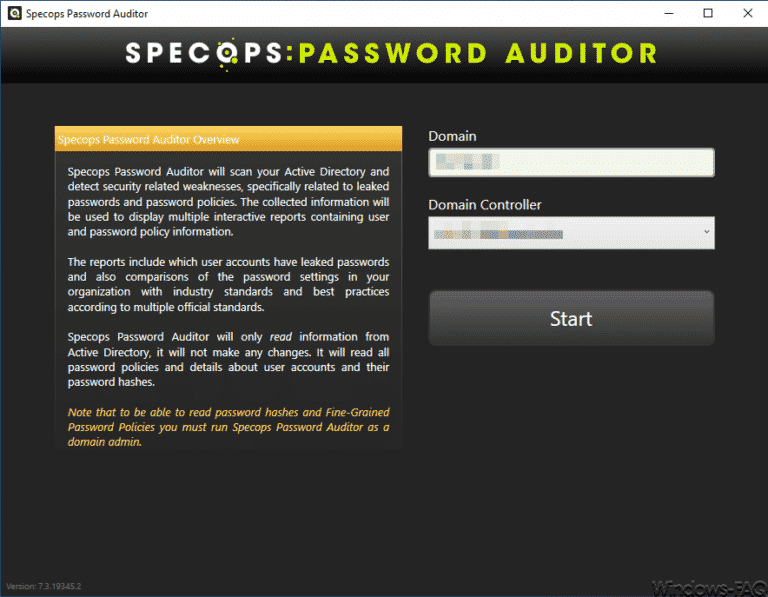

Specops Password Auditor und weitere Tools

Tools wie Specops Password Auditor bieten Unternehmen die Möglichkeit, die Sicherheit ihrer AD- und Entra ID-Konten zu bewerten. Diese Tools scannen die Benutzerkonten auf schwache, häufig verwendete oder kompromittierte Passwörter und helfen dabei, Sicherheitslücken zu identifizieren und zu beheben.

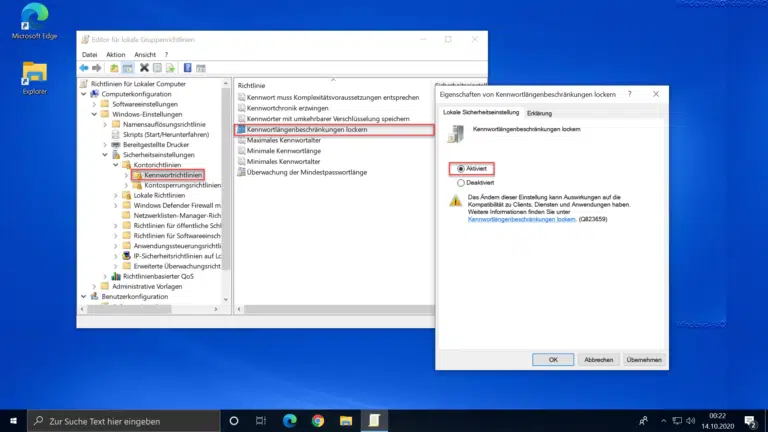

Implementierung robuster Passwort-Richtlinien

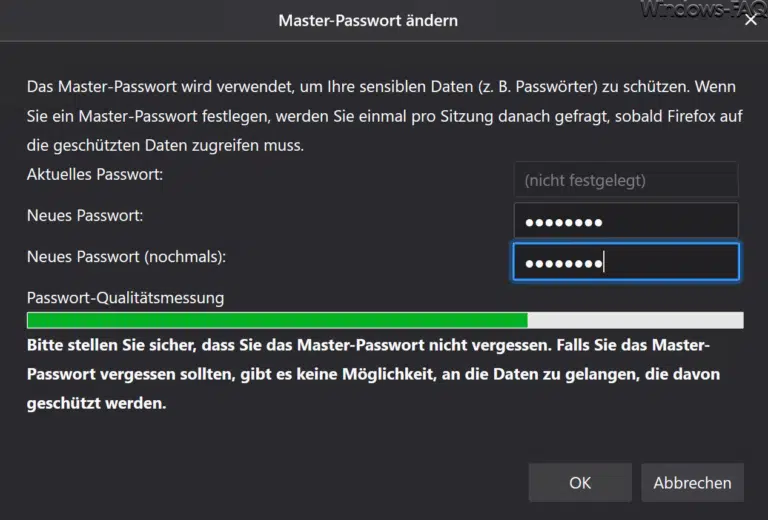

Die Implementierung und Durchsetzung robuster Passwort-Richtlinien in AD und Entra ID ist entscheidend, um die Sicherheit der Active Directory Benutzerkonten zu gewährleisten. Hierbei kann Specops Password Policy eine Schlüsselrolle spielen.

Specops Password Policy

Eine der effektivsten Lösungen zur Verbesserung der Passwortsicherheit ist die Verwendung von Specops Password Policy. Diese Lösung bietet eine kontinuierliche Überwachung und Bewertung von Passwörtern, um sicherzustellen, dass sie nicht kompromittiert wurden. Zu den Hauptfunktionen gehören:

- Kontinuierliche Scans: Specops Password Policy führt regelmäßige Scans durch, um kompromittierte Passwörter zu identifizieren und zu blockieren.

- Integration von Bedrohungsinformationen: Die Lösung integriert Bedrohungsinformationen von Outpost24, was den Schutz vor neuen und aufkommenden Bedrohungen erweitert.

- Erweiterte Richtlinien: Unternehmen können detaillierte Passwort-Richtlinien definieren, die sicherstellen, dass nur starke und einzigartige Passwörter verwendet werden.

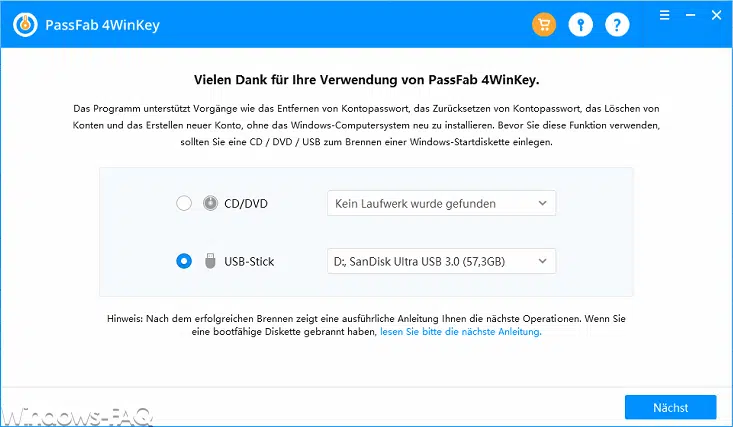

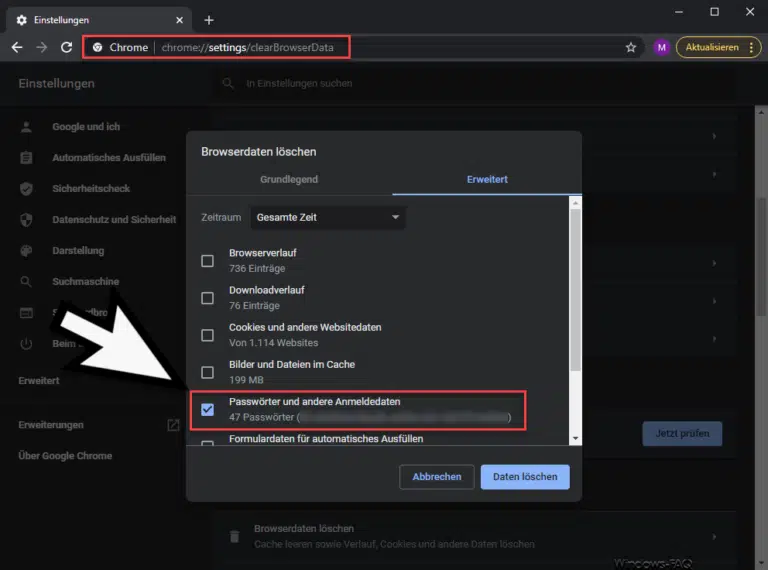

Verwendung kostenloser Datenbanken und Tools

Eine der grundlegendsten Maßnahmen, um die Passwortsicherheit zu verbessern, ist die Nutzung kostenloser Datenbanken und Tools, die kompromittierte Passwörter identifizieren:

- Have I Been Pwned (HIBP): Eine weitverbreitete Datenbank, die es ermöglicht, zu überprüfen, ob die eigenen Anmeldedaten in bekannten Datenlecks enthalten sind. HIBP bietet auch APIs für Unternehmen, um automatisierte Prüfungen durchzuführen.

- Specops Password Auditor: Dieses Tool hilft Unternehmen, die Sicherheit ihrer Active Directory-Passwörter zu bewerten und potenziell kompromittierte oder unsichere Passwörter zu identifizieren.

- NCSC Top 100: Eine Liste der am häufigsten verwendeten Passwörter, die von Angreifern oft zuerst ausprobiert werden. Unternehmen können diese Liste nutzen, um sicherzustellen, dass solche Passwörter in ihren Netzwerken nicht verwendet werden.

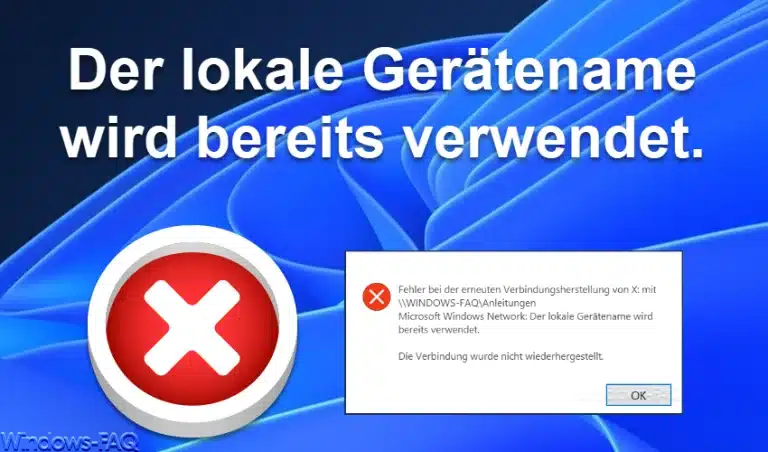

Hybride Umgebungen und zusätzliche Schutzmaßnahmen

In hybriden Umgebungen, die sowohl lokale als auch cloudbasierte Ressourcen umfassen, ist es wichtig, zusätzliche Schutzmaßnahmen zu implementieren. Specops Password Policy kann hier zusätzlich zu Entra ID Password Protection verwendet werden, um einen umfassenden Schutz zu gewährleisten. Diese Kombination bietet eine robuste Abwehr gegen Passwort-basierte Angriffe, indem sie kompromittierte Passwörter in Echtzeit blockiert und den Benutzern hilft, starke und sichere Passwörter zu erstellen.

Alternative Authentifizierungsmethoden: Biometrische Daten und Multi-Faktor-Authentifizierung (MFA)

Während Passwörter eine weit verbreitete Methode zur Authentifizierung bleiben, bieten alternative Authentifizierungsmethoden wie biometrische Daten und Multi-Faktor-Authentifizierung (MFA) zusätzliche Sicherheitsschichten, die das Risiko von Passwort-basierten Angriffen erheblich reduzieren können. Biometrische Daten, wie Fingerabdrücke, Gesichtserkennung oder Iris-Scans, sind einzigartig und schwer zu fälschen, was sie zu einer robusten Methode macht, um sicherzustellen, dass nur autorisierte Benutzer Zugang erhalten. Diese Methoden eliminieren das Risiko von Passwort-Diebstahl oder -Vergessen.

MFA kombiniert zwei oder mehr Authentifizierungsfaktoren – etwas, das der Benutzer weiß (Passwort), etwas, das der Benutzer besitzt (Smartphone oder Token), und etwas, das der Benutzer ist (biometrische Daten). Diese zusätzliche Sicherheitsebene bedeutet, dass selbst wenn ein Angreifer das Passwort eines Benutzers kennt, er dennoch auf ein weiteres Hindernis stößt, bevor er Zugang erhält. Unternehmen, die MFA implementieren, sehen oft eine drastische Reduktion der erfolgreichen Angriffe, da die Kompromittierung eines einzelnen Faktors nicht ausreicht, um Zugang zu gewähren. Die Kombination von MFA und biometrischen Daten bietet somit einen starken Schutz gegen die gängigen Methoden wie Credential Stuffing und Passwort Spraying und stellt sicher, dass die Benutzerkonten weitaus sicherer sind.

Fazit

Kompromittierte Kennwörter stellen eine erhebliche Bedrohung für die IT-Sicherheit von Unternehmen dar. Angriffe wie Credential Stuffing und Passwort Spraying nutzen diese Schwachstelle gezielt aus, um sich unbefugten Zugang zu verschaffen. Trotz der weit verbreiteten Nutzung von Passwörtern als primäre Authentifizierungsmethode ist der Schutz vieler Unternehmen unzureichend. Es ist daher entscheidend, robuste Sicherheitslösungen wie Specops Password Policy zu implementieren, um kontinuierliche Überwachung und Schutz zu gewährleisten. Nur durch proaktive Maßnahmen können Unternehmen die Risiken minimieren und ihre IT-Infrastruktur effektiv schützen.

Durch die Kombination von kostenlosen Tools und spezialisierten Lösungen wie Specops Password Policy können Unternehmen einen umfassenden Schutzschild gegen kompromittierte Kennwörter aufbauen. In einer Zeit, in der Cyberangriffe immer raffinierter werden, ist es unerlässlich, dass Unternehmen ihre Passwortsicherheitsstrategien kontinuierlich überprüfen und verbessern, um den sich ständig weiterentwickelnden Bedrohungen einen Schritt voraus zu sein. Nur so können Unternehmen sicherstellen, dass gefährliche Passwörter in ihren Active Directory- oder Entra ID-Konten erkannt und beseitigt werden, bevor sie Schaden anrichten können.

Neueste Kommentare